Czy Twoja sieć przemysłowa jest bezpieczna?

Zapewnienie bezpieczeństwa infrastrukturze przemysłowej staje się coraz większym problemem dzisiejszych czasów. W przeszłości urządzenia przemysłowe zwykle znajdowały się w odseparowanych pomieszczeniach, więc wymagania bezpieczeństwa były minimalne. Obecnie wymagania odnośnie infrastruktury przemysłowej są zupełnie inne. Na szczęście rośnie społeczna świadomość i podejmowane są kroki, aby wyjść naprzód problemom współczesnego przemysłu w zakresie cyberbezpieczeństwa. W 2018 roku weszła w życie ustawa o powstaniu Krajowego Systemu Cyberbezpieczeństwa (KSC). KSC ma być systemem, który umożliwi sprawne działania na rzecz wykrywania, zapobiegania i minimalizowania skutków ataków naruszających cyberbezpieczeństwo RP.

Spis treści

Infrastruktura krytyczna, a szczególnie energetyka, jest celem coraz częstszych ataków. Dość dobrze znany jest przypadek ataku wirusa Stuxnet. W ostatnich latach miało miejsce wiele ataków na obiekty przemysłowe. Te najbardziej znane, które pojawiały się na czołówkach gazet to ataki które doprowadziły do przerw w dostawie prądu na Ukrainie w 2015 roku, straty ponad 300 milionów USD przez giganta morskiego Maersek, przerwy w pracy fabryk Renault i Nissan, a także do awarii systemu sterowania światłami w San Francisco. Jak widać, skala i koszty tych incydentów są ogromne.

System bezpieczeństwa w przemyśle, a system bezpieczeństwa w IT

Problemy występujące podczas operacji ICS (Industrial Control System) – systemów sterowania przemysłowego, mogą powodować straty na wielu różnych płaszczyznach, w tym koszty związane z uszkodzeniem sprzętu, a nawet utratą życia.

Chociaż sieci ICS mogą wykorzystywać te same technologie, co systemy informatyczne dla przedsiębiorstw, z praktycznego punktu widzenia, bezpieczeństwo sieci ICS różni się w trzech głównych aspektach: typy urządzeń wymagających ochrony, treść do odfiltrowania, środowisko operacyjne.

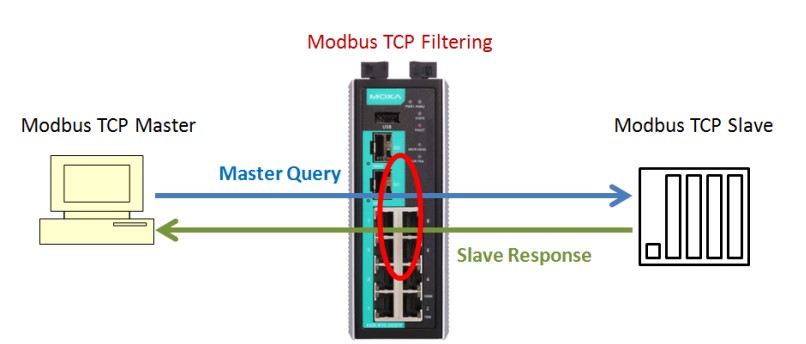

Zrozumienie tych różnic i głównych cech systemów ICS jest kluczowym krokiem do stworzenia solidnego rozwiązania w zakresie bezpieczeństwa sieci. Krytyczne urządzenia i systemy SCADA w sieciach ICS wymagają większej ochrony niż ta, którą może zapewnić zapora IT. Różnica jest w urządzeniach obsługiwanych przez sieć IT i ICS. Sieć IT odpowiedzialna jest głównie za urządzenia biurowe – komputery osobiste, serwery, drukarki. Sieć ICS odpowiedzialna jest za urządzenia ze świata automatyki – sterowniki PLC, urządzenia I/O, analizatory, systemy SCADA. Ważną kwestią, na którą warto zwrócić uwagę, jest fakt, że zapory ogniowe firewall IT ograniczają dostęp do portów TCP/IP i TCP/UDP, ale nie mają zastosowania dla protokołów przemysłowych. W rzeczywistości jednym z głównych wymagań bezpieczeństwa sieci ICS jest zrozumienie typu danych używanych przez urządzenia przemysłowe w sieci. Należy również pamiętać, iż niektóre protokoły przemysłowe, takie jak Modbus TCP, nie posiadają mechanizmów bezpieczeństwa, co sprawia, że urządzenia Modbus podatne są zarówno na celowe ataki, jak i na nieumyślne nieprawidłowe działanie.

Dodatkowo, sieci ICS kładą większy nacisk na dostępność systemów, w odróżnieniu do sieci IT, gdzie ważniejsze od dostępności są integralność i poufność. Dzieje się tak, gdyż sieci ICS są wykorzystywane do synchronizacji fizycznych operacji takich jak linie produkcyjne i montażowe w fabryce, a opóźnienia w przesyłaniu danych do urządzeń pracujących w krytycznych aplikacjach mogą generować ogromne straty finansowe, przestoje na liniach produkcyjnych itp.

Sieci ICS napotykają ponadto inny zestaw zagrożeń. Zarówno sieci IT jak i ICS muszą obronić się przed celowymi atakami, wirusami lub niezamierzonymi akcjami wprowadzanymi przez autoryzowanych użytkowników. Jednak w zarządzaniu sieciami ICS ważne są wykorzystywane maszyny, Nieczynne maszyny mogą powodować nieoczekiwane burze rozgłoszeniowe pakietów Ethernet, które zakłócają działanie innych maszyn. Ponadto, zarówno komputery przemysłowe zainfekowane wirusami, jak i urządzenia, które nie działają prawidłowo, w pewnym stopniu naruszają wydajność sieci ICS, a tym samym wpływają na dostępność.

Rys.1: Konieczne jest znalezienie optymalnego balansu między kosztami systemu bezpieczeństwa, a potencjalnym ryzykiem ataku

W związku z tym, wdrażanie zabezpieczeń sieci ICS wymaga kompromisu między zarządzaniem kosztami, a ryzykiem. Na przykład infrastruktura krytyczna, taka jak krajowe zakłady odpowiedzialne za branżę energetyki, z oczywistych względów wymagają wyższych poziomów ochrony, co prowadzi do wyższych kosztów.

Według SANS Institute, trzy najważniejsze zagrożenia dla użytkowników końcowych to:

- nieautoryzowane urządzenia, które są dodawane do sieci,

- wewnętrzne zagrożenia, takie jak przypadkowe błędy ludzkie,

- zewnętrzne zagrożenia, takie jak te, które stwarzają hakerzy.

Cyberbezpieczeństwo jest konieczne, ale w jaki sposób ograniczyć ryzyko wciąż jest tematem, który wymaga ustalenia. Istnieje kilka odpowiednich standardów bezpieczeństwa, które oferują branżowe wytyczne i sugestie. Spośród nich ISA99/IEC 62443 jest najczęściej przywoływanym standardem bezpieczeństwa przemysłowego. Szerzej, ten standard został opisany na naszym blogu Cyberbezpieczeństwo przemysłowych sieci Ethernet – standard IEC 62443.

Sposoby na poprawę bezpieczeństwa sieci ICS

Najlepszą praktyką w zakresie bezpieczeństwa jest ulepszanie każdego podłączonego urządzenia w oparciu o wytyczne określone w powyższych normach bezpieczeństwa. Jednak nie zawsze jest to wykonalne ze względu na wysokie koszty i wymagane nakłady na konserwację. Sposobów na ochronę sieci przemysłowej jest wiele. Niektóre z nich zostały opisane na naszym blogu - Cyberbezpieczeństwo sieci przemysłowych. Jedną z głównych strategii ochrony środowiska sieciowego jest ochrona „Defense-in-Depth”. Jednym z najskuteczniejszych sposobów zabezpieczenia sieci jest zastosowanie architektury ochrony bezpieczeństwa, która ma chronić poszczególne strefy i komórki. Pierwszym krokiem, który należy podjąć, budując system „Defense-in-Depth” jest segmentacja sieci, aby ruch pomiędzy, np. różnymi podsystemami, mógł być odizolowany oraz aby chronić przed zamierzonymi cyberatakami lub błędami ludzkimi. Dzięki zaporom sieciowym administratorzy sieci mogą definiować interakcje strefa-strefa w celu kontrolowania ruchu sieciowego.

Rys.2: Wykorzystując segmentację sieci, można oddzielić od siebie różne linie produkcyjne

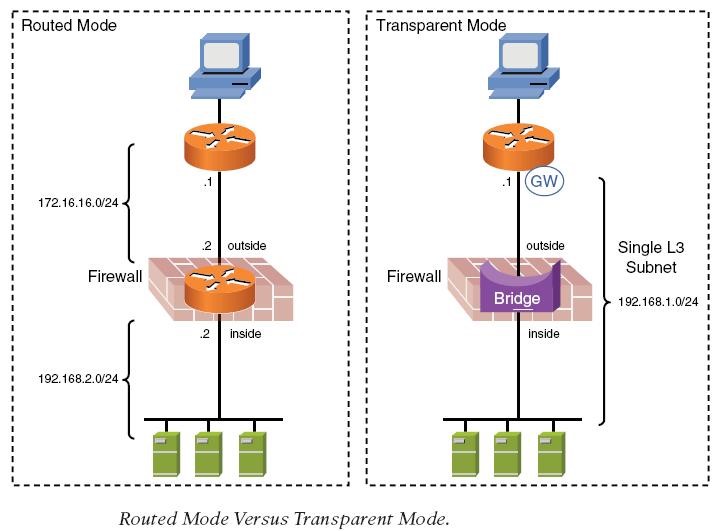

Routery przemysłowe Moxa posiadają wiele różnych mechanizmów pozwalających na zwiększenie ochrony sieci przemysłowej. Zdecydowanie najważniejszym z nich są firewalle. Po dokonaniu segmentacji sieci, zadaniem Firewalla jest ograniczenie ruchu pomiędzy strefami o różnym poziomie zaufania. Możliwe jest ograniczenie ruchu pomiędzy konkretnymi sieciami WAN, LAN, a nawet konkretnymi portami (WAN <-> WAN, LAN <-> WAN, Port <-> Port). Możliwe jest kontrolowanie przychodzącego i wychodzącego ruchu i w zależności od skonfigurowanych reguł, pakiety danych mogą być akceptowane lub odrzucane. Dostępne są dwa główne tryby pracy firewalla – routed i transparent.

Routed mode wdrażany jest zazwyczaj do zupełnie nowej infrastruktury sieciowej. Umożliwia filtrowanie pakietów z dwóch sieci o różnej adresacji, np. gdy chcemy kontrolować ruch między siecią WAN i LAN.

Dość ciekawym rozwiązaniem jest wykorzystanie trybu Transparent mode, który umożliwia dołączenie routera EDR-810 do już utworzonej infrastruktury sieciowej, bez konieczności ingerowania i zmieniania adresacji. Schematycznie zostało to przedstawione na rysunku 3.

Rys.3: Tryby pracy firewall

W różnych systemach nadzoru, czy zbierania danych, np. SCADA konieczne jest ograniczenie rodzajów przesyłanych pakietów danych. Na przykład niektóre systemy powinny mieć możliwość tylko odczytu danych, a administrator sieci może mieć pełen dostęp, także do zmiany rejestrów urządzeń. Na tę okoliczność routery Moxa wyposażone zostały w funkcję inspekcji pakietów Modbus – Deep Packet Inspection. Modbus TCP jest jednym z najczęściej wykorzystywanym protokołem w komunikacji przemysłowej, ale nie jest w żadne sposób zabezpieczony. Funkcja Modbus DPI pozwala użytkownikowi kontrolować ramki Modbus według parametrów: Slave ID, Function Code, Command Type (zapytanie od mastera – Master Querty, odpowiedź slave’a – Slave Response, adress IP źródła i urządzenia docelowego.

Rys. 4: Modbus DPI

Dobre nawyki

Podsumowując ten wpis, warto wyszczególnić dobre nawyki, które zdecydowanie pozwolą zwiększyć bezpieczeństwo infrastruktury przemysłowej.

-

Poznaj swoje środowisko – identyfikacja ryzyka rozpoczyna się od zrozumienia środowiska, które ma być chronione, łącznie z topologią, połączeniami Ethernet i bezprzewodowymi, podłączonymi urządzeniami, procesami technologicznymi itp.

-

Zidentyfikuj procesy i aplikacje, które z perspektywy całej infrastruktury przemysłowej mają kluczowe znaczenia, one powinny być bezwzględnie najlepiej chronione.

-

Zrozum zagrożenia – ataki na system ICS stają się coraz bardziej popularne. Przestępcy czerpią wymierne korzyści majątkowe z przeprowadzanych ataków. Warto interesować się raportami z przeprowadzanych ataków, aby uniemożliwić cyberprzestępcom wykorzystanie tych samych metod ponownie

-

Wykonaj segmentację sieci IT i OT, na przykład z wykorzystaniem sieci VLAN lub firewall, aby zminimalizować rozprzestrzenianie się potencjalnego zagrożenia.

-

Pamiętaj o podstawach – często skupiamy się na różnych rozbudowanych mechanizmach bezpieczeństwa, zupełnie zapominając o zmianie domyślnych haseł. Konieczne jest ustawienia silnego hasła, szczególnie na urządzeniach, do których można połączyć się zdalnie. Stworzenie oddzielnych kont z uprawnieniami dla zwykłych użytkowników i administratorów również jest dobrą praktyką

-

Aktualizuj oprogramowanie – wraz z pojawieniem się nowego oprogramowania do urządzeń, poprawiane są potencjalne luki w zabezpieczeniach. Przestępcy porównując nowe i starsze wersje oprogramowania wykorzystują błędy, które zostały poprawione w nowej wersji oprogramowania, ale użytkownik korzysta ze starszej wersji, która nie jest odpowiednio przygotowana

-

Zwiększaj świadomość pracowników – zwykle to ludzie stanowią najsłabsze ogniowo. Konieczna jest edukacja pracowników i uświadomienie im zagrożeń. Często otwarcie załącznika pobranego z poczty internetowej może mieć katastrofalne skutki.

Plik konfiguracyjny

Kontynuacją do wpisu jest plik konfiguracyjny, który można pobrać z wykorzystaniem formularza, który znajduje się na dole strony. W pliku znajduje się opis krok po kroku koniecznej konfiguracji urządzeń.

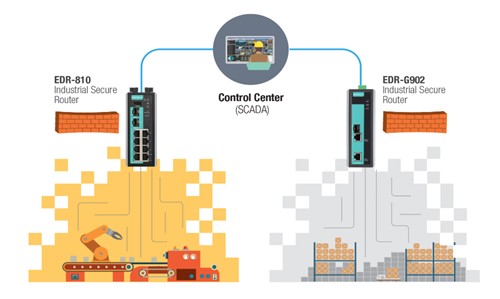

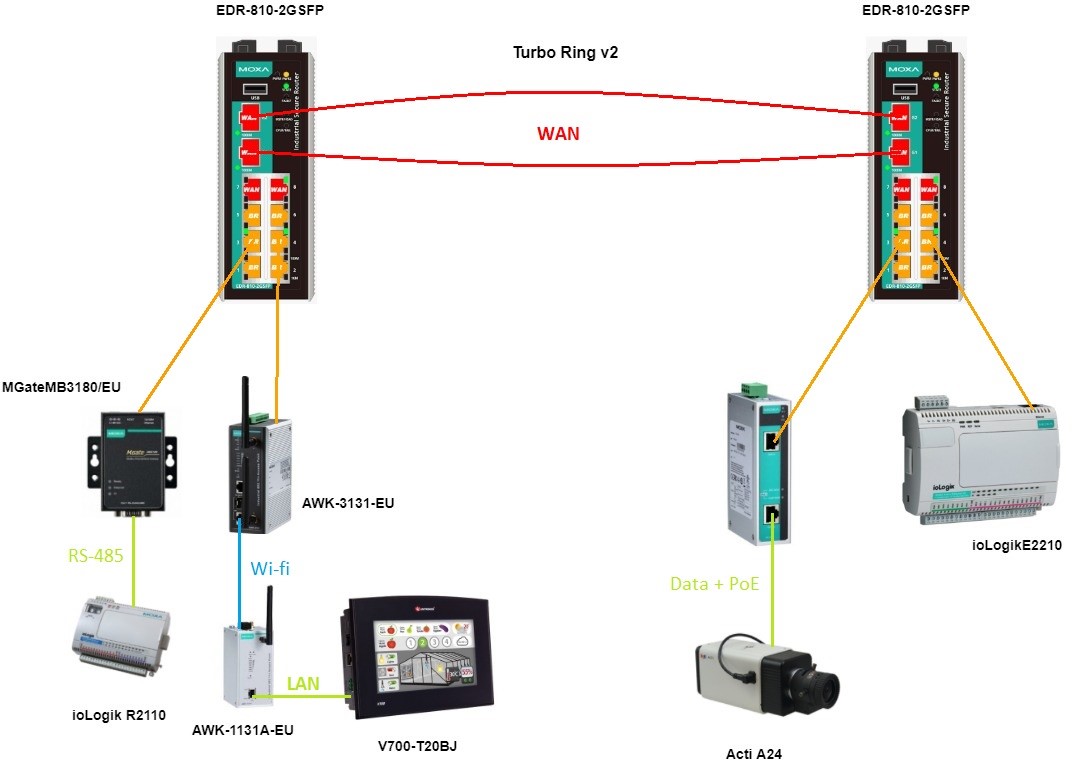

Na potrzeby tego opisu została zbudowana topologia przedstawiona na rysunku 5, która w dość wiernym stopniu oddaje problemy, które mogą pojawić się podczas tworzenia infrastruktury sieciowej w obiektach przemysłowych.

Model demo składa się z dwóch routerów EDR-810-2GSFP. Urządzenia te zostały zaprojektowane

z myślą o sieciach dostępowych. Jedną z ważniejszych ich funkcji jest umożliwienie bezpiecznego zdalnego dostępu do urządzeń w sieci lokalnej. Głównymi funkcjonalnościami routerów EDR-810 są: możliwość konfigurowania zapory ogniowej (Firewall), filtrowanie ruchu między konkretnymi portami, a także inspekcja pakietów Modbus. Dwa routery są ze sobą połączone w topologii pierścienia z zaimplementowany również został protokół Turbo ring v2, który umożliwia redundancję połączeń, zwiększając przy tym niezawodność sieci. Zamiast skrętki, do połączenia routerów wykorzystano odporny na zakłócenia światłowód jednomodowy, a sam router wyposażony jest we wkładki gigabitowe SFP-1GLXLC-T (złącza LC, transmisja do 10 km). Wykorzystanie NAT umożliwia zastosowanie takiej samej adresacji sieci LAN na obu routerach

W sieci LAN mogą znajdować się różnego rodzaju urządzenia. Topologia przedstawiona wcześniej zakłada, iż dwa routery EDR-810 służą do odseparowania dwóch segmentów sieci. W pierwszym segmencie sieci znajduje się linia produkcyjna, ale urządzenia, które są w niej zastosowane umożliwiają komunikację tylko z wykorzystaniem RS-485. Urządzenia starszego typu można podłączyć do sieci Ethernet z wykorzystaniem bramek. W tym przypadku została wykorzystana bramka Modbus MGate MB3180. Czasami konieczne jest umożliwienie komunikacji z urządzeniami znajdującymi się w trudno dostępnych miejscach, albo z urządzeniami, które znajdują się w ciągłym ruchu. Problem ten można rozwiązać wykorzystując urządzenia umożliwiające transmisję bezprzewodową, np. AWK-3131 lub AWK-1131A, które mogą pracować w trybach access point i client.

Drugi segment sieci zawiera urządzenia pracujące w linii produkcyjnej i konieczna jest ich integracja

z systemami SCADA. Moduły iologik E2210 można podłączyć do sieci Ethernet. Obecnie, prawie każdy zakład produkcyjny wyposażony jest w kamery monitoringu wizyjnego. Minimalizując koszty, kamery można zasilać z wykorzystaniem PoE (power over Ethernet). PoE umożliwia jednoczesną transmisję danych i zasilania wykorzystując tylko jeden przewód. Do podłączenia większej liczby kamer można wykorzystać dedykowane switche z portami PoE. Do podłączenia jednej kamery (tak jak w tym przypadku) korzystniejszym rozwiązaniem jest zastosowanie injectora PoE – INJ-24A, który może dostarczyć do 60W mocy przy własnym napięciu zasilania 24/48VDC.

Rys.5: Topologia demo

Dostęp do każdego urządzenia z osobna możliwy jest tylko z komputera o adresie 192.168.128.10. Urządzenia natomiast mogą wysyłać dane do sieci WAN, ale tylko do urządzeń o adresie IP z zakresu: 192.168.128.1-192.168.128.20. Komunikacja bezpośrednia między urządzeniami jest ograniczona poprzez reguły Layer 2 Policy. Użytkownik ma możliwość odczytu statusu cewek na iologik R2110. Natomiast na iologik E2210 może zarówno odczytywać jak i zmieniać status cewek. Te ustawienia zostały ograniczone przez Modbus Policy.

Plik konfiguracyjny:

Ciekawe linki

Raport z ataków na infrastrukturę energoelektryczną na Ukrainie

Artykuł o ataku na firmę morską Maersk

Artykuł o atakach na fabryki Renault i Nissan

Artykuł o atakach na system sterowania światłami drogowymi w San Francisco

Cyberbezpieczeństwo OT - Rozwiązania dla przemysłu