Spis treści

Czym jest Przemysłowy Internet Rzeczy?

Termin IoT, czyli Internet of Things (pol. Internet Rzeczy) pierwszy raz pojawił się w 1999 roku i od tej pory coraz bardziej zyskiwał na popularności. Jego przemysłowa wersja – IIoT, czyli Industrial Internet of Things stała się filarem Przemysłu 4.0.

Rysunek nr 1. Przemysłowy Internet Rzeczy

Czym tak naprawdę jest Internet Rzeczy? W zastosowaniu prywatnym są to między innymi smart żarówki, autonomiczne odkurzacze czy smartwatche – w nasadzie wszystko, co ma w nazwie smart. Czyli ogólnie mówiąc są to rzeczy połączone w sieć i komunikujące się ze sobą bez pośrednictwa człowieka. Wbrew pozorom urządzenia te nie muszą mieć bezpośredniego połączenia z Internetem. Należy jednak rozróżniać pojęcie Internetu i po prostu sieci. Np. smartwatche łączą się z telefonem za pomocą Bluetooth i dopiero telefon ma możliwość połączenia się z Internetem, choć nie jest to wymagane do prawidłowego działania zegarka. Smartwatch nadal będzie pozyskiwał dane i przesyłał je do telefonu bez połączenia z Internetem. Najwyżej nie będziemy mieli nowych aktualizacji.

Jeśli chodzi o przemysłowy Internet Rzeczy to sprawa ma się podobnie, choć protokoły i urządzenia wykorzystywane przez przemysł są nieco inne. Są to między innymi różne czujniki, sterowniki PLC, wszelkiego rodzaju maszyny - ważne, aby pozyskiwały lub wykorzystywały jakieś dane, a przede wszystkim komunikowały się z innymi urządzeniami.

Urządzenia nie są jedyną różnicą między przemysłowym Internetem Rzeczy a zwykłym. Przede wszystkim stawiane są im różne wymagania.

Zabezpieczenia

Przemysł podlega dużo wyższym wymaganiom bezpieczeństwa niż urządzenia prywatne. O ile zhakowany odkurzacz co najwyżej prześle hakerowi informacje na temat rozkładu naszego domu, to już zhakowana linia produkcyjna może powodować duże straty. Są to między innymi działania takie, w najlepszym wypadku, przestoje linii produkcyjnej, ale także wyłączenie zabezpieczeń, co może stanowić zagrożenie dla bezpieczeństwa pracowników. W przemysłowym cyberbezpieczeństwie ważnych jest kilka kwestii [2]:

-

Stosowanie cyberbezpiecznych terminali operatorskich. Brak zabezpieczeń terminali pozwala na dostęp osobom nieautoryzowanym, które mogą manipulować danymi lub je usuwać. Pracownicy mogą również nieświadomie uszkodzić system sterowania lub dane. Warto, aby terminale operatorskie miały możliwość stosowania różnych poziomów autoryzacji i haseł dostępowych, a także umożliwiały rejestrowanie każdego logowania w celu umiejscowienia go w czasie.

-

Identyfikacja. Każde z urządzeń IoT powinno być logicznie i fizycznie zidentyfikowane.

-

Aktualizowanie oprogramowania. Oprócz naprawy i ulepszenia danego oprogramowania jest również aktualizowana baza wirusów, które to wciąż się zmieniają. Należy pamiętać, aby aktualizacje pochodziły z zaufanych i autoryzowanych źródeł.

-

Kontrola dostępu. Aby uniknąć nieuprawnionego dostępu do urządzeń czy danych należy zastosować wcześniej wspomniane poziomy autoryzacji oraz hasła dostępowe. Ważne zatem, aby każdy pracownik miał dostęp jedynie do poziomu, który odpowiada jego stanowisku.

-

Zabezpieczenie sieci. Ochrona sieci obejmuje rozwiązania zarówno sprzętowe jak i programowe. Urządzenia powinny mieć widoczne i dostępne jedynie porty sieciowe niezbędne do realizacji procesu produkcyjnego, aby zapobiegać atakom typu Dos (ang. denial of service).

-

Eliminacja luk typu backdoor. Wykorzystywane oprogramowanie może mieć lukę w systemie stworzoną świadomie w celu awaryjnego wykorzystania. Każda taka luka zwana „tylnymi drzwiami" (ang. backdoor) musi być udokumentowana i nie może posiadać ukrytych funkcji możliwych do wykorzystania przez hakera.

-

Konfiguracja pod względem cyberbezpieczeństwa. Są to m.in. odpowiednie minimalne niezbędne uprawnienia, szyfrowanie danych i rejestrowanie potencjalnie nieprawidłowych i niebezpiecznych zdarzeń związanych z bezpieczeństwem sieci.

Precyzja

W przypadku komunikacji przemysłowej synchronizacja liczona jest w milisekundach, gdyż wszelkie przesunięcia mogą powodować awarie i przestoje.

Istotność próbek

W przeciwieństwie do zwykłego IoT, w przemysłowym Internecie Rzeczy istotna jest każda próbka danych, dlatego stosowane technologie powinny być stabilne i niezawodne.

Skala

Przemysłowe IoT składa się z setek kontrolerów. W przypadku zwykłego IoT do sieci możemy mieć podłączony kilka, kilkanaście urządzeń zależnie od tego jak dużym jesteśmy techno fanem, ale jeśli chodzi o zakład przemysłowy jest to sieć połączonych setek maszyn, czujników i kontrolerów.

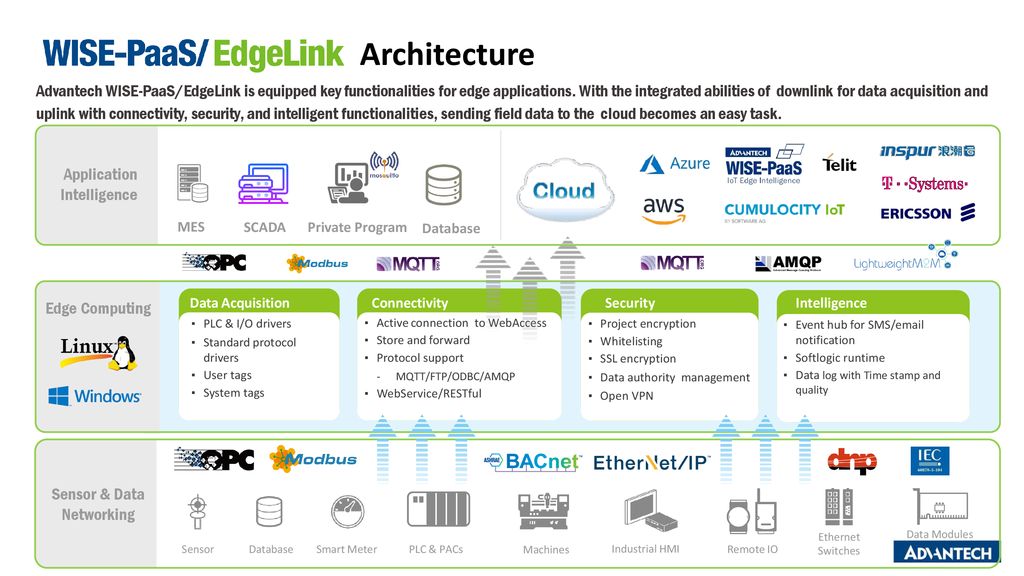

Rysunek nr 2. Architektura WISE-PaaS/EdgeLink

Możliwości wykorzystania

Przemysłowy Internet Rzeczy stanowi ogromny potencjał dla przedsiębiorstwa. Wg. firmy Accenture dobrze zorganizowany Internet Rzeczy w fabryce pozwala na zwiększenie wydajności produkcji o nawet 30%. Umożliwia integrację działu IT z OT [1]. Przedsiębiorstwa od pewnego czasu dążą do pozyskania jak największej ilości danych o procesach produkcyjnych, które są następnie analizowane i odpowiednio przetwarzane. Jakie korzyści niesie ze sobą taka analiza?

Predykcyjne utrzymanie ruchu

Pozyskiwanie danych z czujników umożliwia śledzenie w czasie rzeczywistym parametrów naszych urządzeń. Z badań firmy McKinsey wynika, że wdrożenie strategii predykcyjnego utrzymania ruchu może pomóc zaoszczędzić przedsiębiorstwu od 10% do 40% kosztów związanych z utrzymaniem ruchu dzięki wyeliminowaniu okresowej konserwacji „na zaś", towarzyszącym im przestojom maszyn oraz ograniczeniu nieprzewidzianych awarii, co przyczynia się do zwiększenia wydajności produkcji. Wg. pozyskanych przez firmę Accenture danych wynika, że dzięki predykcyjnemu utrzymaniu ruchu możliwe jest skrócenie czasu przestojów o 12%, a także ograniczenie nieprzewidzianych awarii aż o 70%.

Rysunek nr 3. Przedykcyjne utrzymanie ruchu

Identyfikacja słabych ogniw

Dane generowane w procesie produkcji mogą pomóc nam określić, co wpłynęło na obniżenie jakości naszych produktów. Dzięki temu możemy poprawić te obszary, w których najczęściej występują błędy. Jeżeli otrzymujemy informację, że operator wielokrotnie doregulowywał maszynę, mimo wgrania gotowego programu, może to oznaczać, że urządzenie wymaga przeglądu lub wymiany. Może to być także wina pracownika. Nie oznacza to jednak, że trzeba pracownika zwolnić. Być może dany proces jest podatny na błędy i wymaga jedynie zastosowania szablonów lub zmodyfikowania instrukcji.

Optymalizacja zużycia energii

Analiza stale pozyskiwanych danych może doprowadzić do uzyskania interesujących spostrzeżeń. Np. że nasze maszyny często działają bezproduktywnie na biegu jałowym albo że wykorzystywane są urządzenia o większej mocy niż wymagana. Zauważenie i wyeliminowanie tego typu strat przekłada się w praktyce na znaczące oszczędności.

Zdalny dostęp

Jedną z zalet technologii IoT jest także dostęp do wykorzystywanych urządzeń z dowolnego miejsca. Dane są dostępne zdalnie dla uprawnionych użytkowników, dzięki czemu mogą oni monitorować produkcję za pomocą telefonu czy tabletu bez konieczności podchodzenia do komputera. Zdalny dostęp ułatwia i przyspiesza dokonywanie zmian, ponieważ nie jest wymagana fizyczna obecność pracownika w zakładzie.

Rysunek nr 4. Genesis64 - Platforma do zdalnego udostępniania, monitorowania i zarządzania urządzeniami

Just In Time

Nowe modele biznesowe oparte na koncepcji Lean Management skupiają się m.in. na eliminacji marnotrawstwa. Jedną z wykorzystywanych technik jest dostawa na czas (ang. just in time). Oznacza to dostarczanie wszystkich potrzebnych elementów procesów dokładnie w wymaganym momencie i wymaganej ilości. Tyczy się to nie tylko dostarczania detali do stanowisk, ale także zapobieganiu wyczerpania się papieru w drukarce etykiet.

ERP

Przemysłowy Internet Rzeczy może wspomóc działanie systemu ERP poprzez szybsze i dokładniejsze dostarczanie informacji. Realizowane jest to często poprzez czujniki RFID, co pozwala wyeliminować konieczności ręcznego wprowadzania danych i zwiększyć produktywność pracowników. Dzięki takiemu ewidencjonowaniu możliwe jest monitorowanie zasobów naszego magazynu oraz planowanie potrzeb materiałowych poprzez komunikację linii produkcyjnej z magazynem

Kierunek rozwoju

Przemysł 4.0, którego integralną częścią jest Internet Rzeczy, dąży do połączenia wszystkich urządzeń w jedną sieć i doprowadzenia do pełnej digitalizacji danych tak, aby urządzenia same informowały o swoim stanie, a dane były dostępne w jednym miejscu, zawsze i wszędzie.

Koncepcja IoT dąży także do stworzenia inteligentnych systemów analizujących i przetwarzających dane oraz będących w stanie przewidywać, wnioskować i podejmować samodzielne decyzje. Stworzone dzięki sztucznej inteligencji systemy są w stanie przeanalizować miliardy danych, co jest niewykonalne dla człowieka i na tej podstawie zdolne są do podejmowania pewnych decyzji, czy po prostu proponowania gotowych rozwiązań.

Wirtualna, mieszana i wspomagana rzeczywistość to technologie stosowane już od pewnego czasu, ale nadal nie są zbyt popularne. Jeszcze rok temu spotykałam się z wypowiedziami typu: mamy takie coś, ale to nie działa. To bardziej zabawka. Jednak w rozwoju techniki rok, a nawet kilka miesięcy to szmat czasu - powoduje, że autonomiczne odkurzacze przestają połykać dywany, a gogle do rozszerzonej rzeczywistości faktycznie działają.

Czym różnią się te trzy „rzeczywistości"? Zawartością wirtualności w obrazie. Pierwszy stopień to rzeczywistość, czyli to, co widzimy normalnie. Następnie jest rzeczywistość wspomagana, czyli polegająca na umieszczeniu ekranu w polu widzenia pracownika, w celu łatwiejszego dostępu do informacji. Informacje na ekranie nie modyfikują widzianego świata realnego. Dalej jest rzeczywistość mieszana. Pod tym pojęciem kryją się jeszcze dwie technologie - rozszerzona rzeczywistość (więcej obrazu rzeczywistego) i rozszerzona wirtualność (więcej obrazu wirtualnego). Wirtualna rzeczywistość to obraz w pełni wirtualny. Wirtualna, mieszana i rozszerzona rzeczywistość znajduje zastosowanie głównie w szkoleniach i konserwacji. Umożliwiają aktywny udział pracowników w szkoleniu bez konieczności wyłączania maszyn z produkcji, a także wspomagają czynności obsługowe na podstawie interaktywnych instrukcji oraz wizualnej symulacji [2].

Rysunek nr 5. Komputer nagłowny RealWear Navigator 500

Cyberbezpieczeństwo

Czy sektor przemysłowy jest bezpieczny od cyberataków? Okazuje się, że nie. Wystarczy jedno urządzenie podłączone do Internetu, aby zainfekować całą sieć. Dane dotyczące cyberbezpieczeństwa KPMG wskazują, że 69% organizacji w Polsce zanotowało co najmniej jeden cyberincydent w 2021r. To o 5 p.p. więcej w stosunku do roku poprzedniego. Jak więc bronić się przed cyberatakami i eliminować tego typu zagrożenia?

Przemysłowy firewall

Zapora sieciowa, czyli firewall służy do monitorowania ruchu sieciowego (zarówno przychodzącego jak i wychodzącego) i decyduje o jego przepuszczeniu lub blokowaniu. Za zaporę sieciową może służyć sprzęt, oprogramowanie lub połączenie obu tych elementów.

Oprogramowaniem pozwalającym na wdrożenie firewalla jest EdgeLink zastosowany w bramach sieciowych firmy Advantech. Wykorzystana zapora sieciowa pozwala na filtrowanie ruchu sieciowego większości popularnych protokołów przemysłowych. Możliwe jest samodzielne określenie reguł dla połączeń przychodzących, m.in. na jakich portach, za pomocą jakich protokołów oraz z jakich adresów IP dozwolona jest komunikacja.

Szyfrowanie danych

Większość przemysłowych protokołów komunikacyjnych jest nieszyfrowana. Oznacza to, że w przypadku przechwycenia danych mogą one być w łatwy sposób odczytane. Dzięki szyfrowaniu odczytanie danych jest niemożliwe bez odpowiedniego klucza. Najczęściej stosuje się szyfrowanie SSL lub jego ulepszoną wersję - TLS.

Kontrola identyfikacji

Żeby zapobiec umyślnej bądź nie ingerencji w dane firmy, należy zastosować odpowiednią ochronę w postaci haseł dostępowych, podpisów i nazw użytkowników. Odgrywają one istotną rolę w procesie weryfikacji dostępów i pozwalają na ograniczenie możliwości wprowadzania zmian w zależności od nadanych uprawnień.

Podpis umożliwia uwierzytelnienie przesyłanych danych - zapewnia, że dane nie zostały zmienione podczas przesyłania, pochodzą z legalnego źródła i nie zawierają złośliwego kodu. Dodatkowo takie informacje mogą być również szyfrowane. Jest to jeden z najlepszych sposobów ochrony danych.

Nazwy użytkowników i hasła umożliwiają dostęp jedynie uprawnionym osobom oraz pozwalają na przydzielenie różnych stopni uprawnień.

Obie metody szyfrowania, jak również kontroli identyfikacji dostępne są w wymienionym wyżej oprogramowaniu EdgeLink.

Podsumowanie

Przemysłowy Internet Rzeczy zyskuje obecnie coraz większą popularność, ponieważ oferuje wiele ciekawych rozwiązań. Często są to po prostu pewne ułatwienia, jak np. szybsze pozyskiwanie danych, jednak przemysłowe IoT oferuje także niedostępne do tej pory możliwości, jak analiza tysięcy informacji i wyciąganie wniosków na ich podstawie. Warto śledzić, co dzieje się w tym obszarze, ponieważ rozwój następuje bardzo szybko, a jego kierunek wydaje się być obiecujący.

Źródło:

[1] M. Fidali (red.), „Przewodnik po technologiach przemysłu 4.0", Elamed Media Group, Katowice 2021

[2] W. Kaczmarek, J. Panasiuk, S. Borys, R. Dyczkowski, M. Siwek, „Robotyzacja i automatyzacja. Przemysł 4.0", PWN, Warszawa 2023

Skontaktuj się ze specjalistą Elmark

Masz pytania? Potrzebujesz porady? Zadzwoń lub napisz do nas!