Routery komórkowe Advantech to solidne i wszechstronne urządzenia zaprojektowane w celu zwiększenia możliwości sieciowych i komunikacyjnych, przy jednoczesnym zachowaniu rygorystycznych standardów bezpieczeństwa. Poniższe sekcje zawierają wytyczne dotyczące polecanych praktyk bezpieczeństwa.

Używaj najnowszego firmwaru

Zasubskrybuj powiadomienia o aktualizacjach oprogramowania.

Możesz zasubskrybować nasz kanał RSS:

https://icr.advantech.com/blog/rss

lub (po rejestracji w naszym portalu) otrzymywać powiadomienia e-mail dotyczące konkretnych modeli routerów.

Zaktualizuj frimware tak szybko, jak to możliwe.

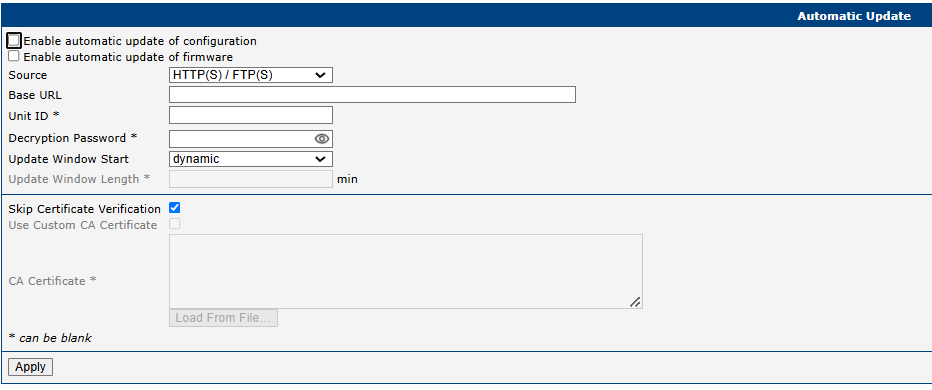

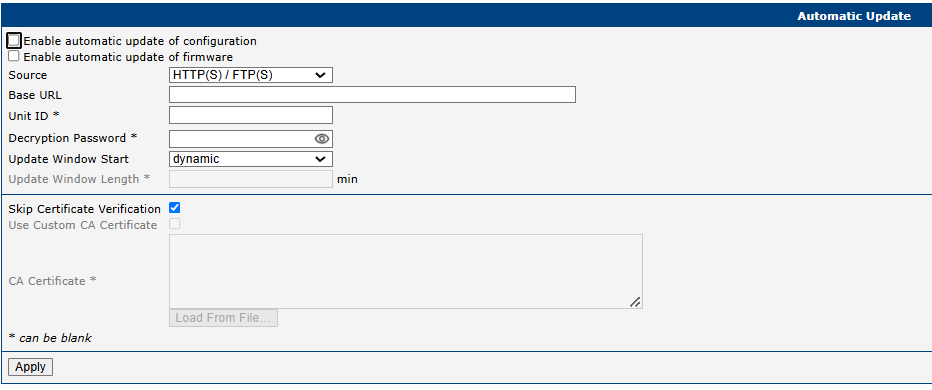

Dla większej liczby routerów zaleca się:

- Ustawienie serwera HTTP/FTP w swojej infrastrukturze,

- Umieszczenie w odpowiednim katalogu plików .bin i .ver z najnowszym pakietem oprogramowania,

- Włączenie automatycznej aktualizacji oprogramowania i ustawienie adresu URL bazowego wskazującego na ten katalog.

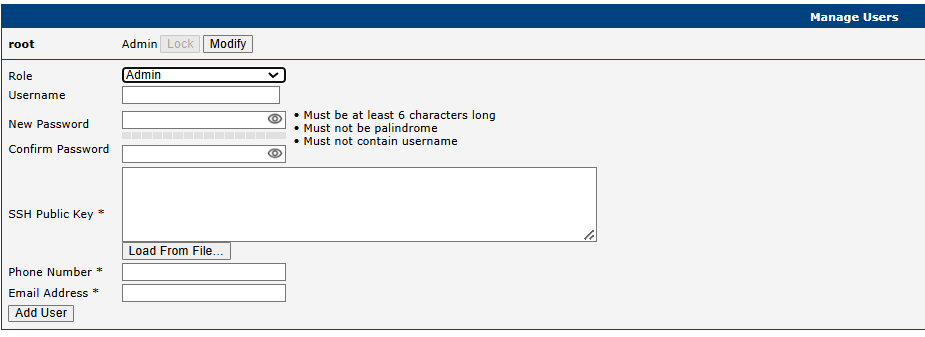

Używaj bezpiecznego hasła

- Zawsze zmieniaj domyślne hasło, nawet jeśli jest ono złożone.

- Jeśli wiele osób potrzebuje dostępu do routera, utwórz osobne konta użytkowników dla każdej osoby.

- Używaj haseł wystarczająco złożonych, np.:

- Słowa łączącego litery, cyfry i inne znaki specjalne.

- (Lepsze) Zdania składającego się z wielu słów.

Wykres stworzony przez Mike'a Halseya pokazuje, ile czasu zajmuje współczesnym komputerom złamanie haseł o różnej złożoności.

Zgodnie z NIST SP 800-63B hasła powinny mieć co najmniej 8 znaków, ale bez narzucania dodatkowych wymagań dotyczących złożoności. Badania wykazały, że użytkownicy reagują w przewidywalny sposób na reguły wymuszające określone składniki hasła.

Politykę złożoności haseł można skonfigurować w pliku /etc/settings.policy:

POLICY_PWD_LENGTH=8

POLICY_PWD_UPPERCASES=0

POLICY_PWD_LOWERCASES=0

POLICY_PWD_DIGITS=0

- Upewnij się, że złożone hasła są używane dla wszystkich kont użytkowników, a także dla wszystkich usług używanych w urządzeniu, takich jak Wi-Fi, SNMP czy RADIUS, w tym usług dostarczanych przez moduły użytkownika.

- Nigdy nie używaj tego samego lub podobnego hasła na innych urządzeniach lub systemach.

Jeśli musisz zarządzać wieloma routerami (a co za tym idzie, wieloma hasłami), rozważ użycie WebAccess/DMP lub menedżera haseł, np. Bitwarden.

- Zachowaj hasło w tajemnicy.

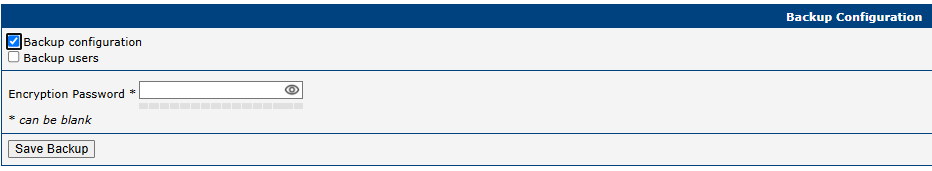

Używaj szyfrowanych kopii zapasowych

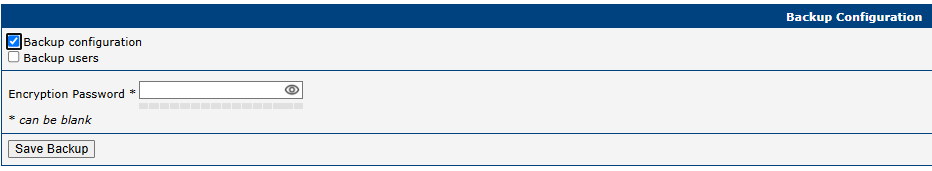

W zależności od ustawień zaznaczonych w oknach wyboru, możliwe jest:

- Wykonanie kopii zapasowej konfiguracji, w tym PIN-u do sieci Mobile WAN, kluczy wstępnie współdzielonych (PSK) dla Wi-Fi lub kluczy prywatnych dla OpenVPN/IPsec.

- Wykonanie kopii zapasowej użytkowników, w tym wszystkich skrótów haseł z pliku /etc/shadow.

Domyślnie przechowywana jest tylko konfiguracja. Jeśli kopia zapasowa nie jest zaszyfrowana, atakujący może uzyskać dostęp do przechowywanych poufnych informacji, takich jak PIN, PSK, lub próbować złamać hasło root.

Rekomendacje

Używaj złożonego hasła szyfrowania dla każdej kopii zapasowej konfiguracji.

- Hasło nie może być puste ani ustawione na prostą wartość, którą łatwo odgadnąć.

Nie replikuj kluczy prywatnych na inne urządzenia.

- Każde urządzenie powinno posiadać własne klucze prywatne.

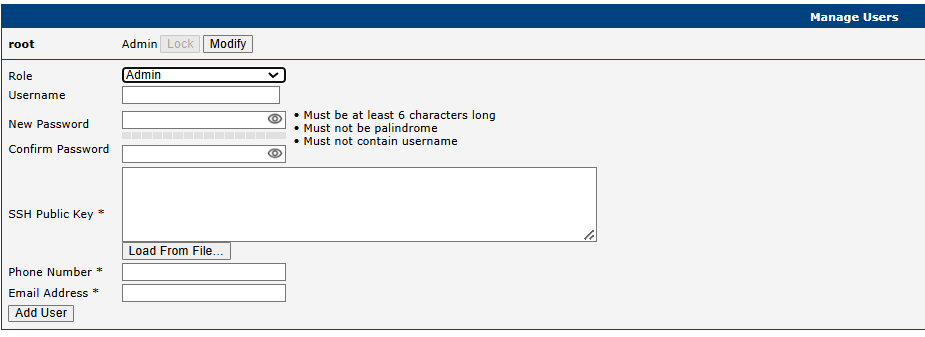

Zdefiniuj prawa użytkowników

Zagrożenia

Funkcje bezpieczeństwa routera chronią przed zagrożeniami zewnętrznymi, zakładając brak lokalnych użytkowników niebędących rootem z możliwością logowania. Jeśli taki użytkownik uzyska dostęp, może:

- Wykonywać złośliwe działania.

- Zakłócić działanie routera poprzez uruchamianie procesów zużywających dużo CPU lub pamięci (brak ograniczeń zasobów dla użytkowników).

Domyślne ustawienia

Router obsługuje dwa role użytkowników:

- Admin (root):

- Ma pełne prawa dostępu do konfiguracji routera i komunikacji zdalnej (remote shell).

- User:

- Wyświetlać status routera w panelu administracyjnym (web administration).

- Uzyskać dostęp do przestrzeni danych użytkownika przez (S)FTP.

Wzmocnienie bezpieczeństwa

- Nie modyfikuj ręcznie pliku /etc/passwd:

- Ręczne zmiany mogą przyznać użytkownikom nieautoryzowany dostęp.

- Nie zezwalaj użytkownikom nie-rootowym na dostęp do wiersza poleceń:

- Regularni użytkownicy powinni mieć jedynie ograniczony dostęp, np. wyłącznie do wyświetlania statusu lub korzystania z (S)FTP.

Uwaga

Utrzymywanie domyślnych ograniczeń dla użytkowników nie-rootowych chroni router przed wewnętrznymi zagrożeniami i nieautoryzowanym użyciem zasobów. Ograniczenie dostępu do wiersza poleceń jest kluczowe dla zapewnienia integralności i dostępności urządzenia.

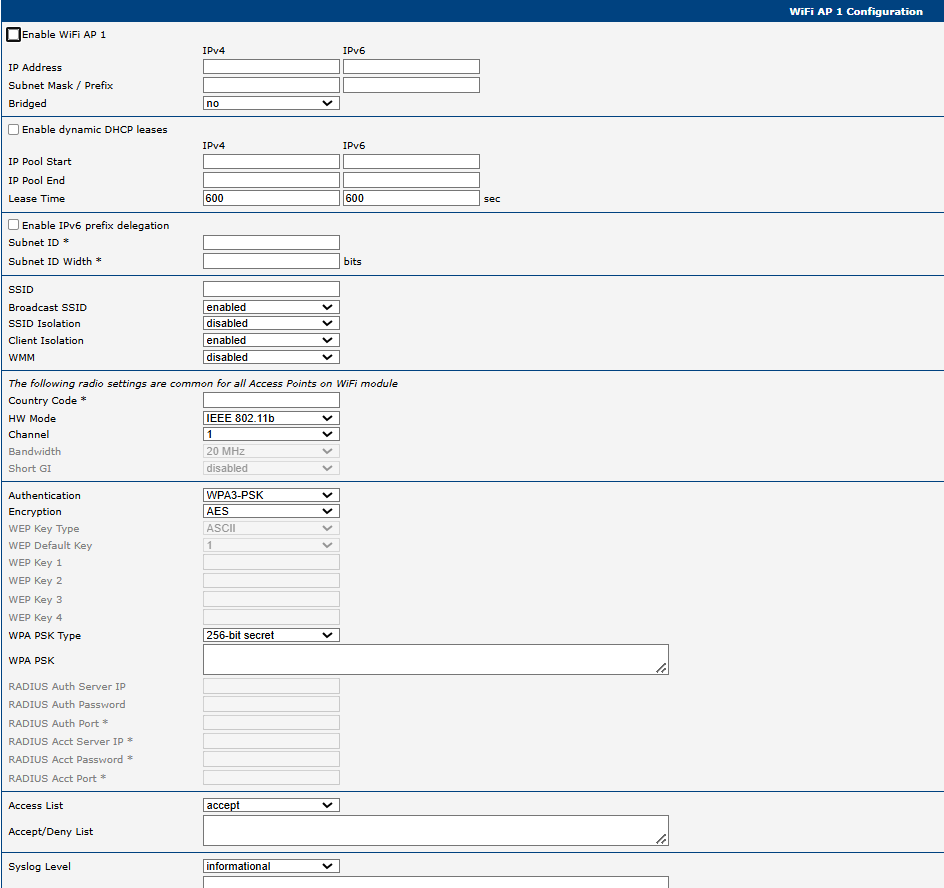

Włącz zabezpieczenia Wi-Fi

Zagrożenia

- Uwierzytelnianie Wi-Fi zapobiega nieautoryzowanemu dostępowi do sieci. Gdy jest wyłączone, anonimowi atakujący mogą:

- Rozpowszechniać wirusy,

- Przeprowadzać ataki Denial of Service (DoS) na sieć lub podłączonych klientów,

- Zmniejszać przepustowość.

- Szyfrowanie Wi-Fi chroni komunikację przed podsłuchiwaniem. Gdy jest wyłączone, atakujący mogą przechwycić dane logowania lub inne wrażliwe informacje.

Domyślne ustawienia

Dozwolone są następujące kombinacje uwierzytelniania i szyfrowania:

- Open–None

- Brak uwierzytelniania i szyfrowania. Jest to domyślna, ale najmniej bezpieczna opcja.

- Open–WEP

- Szyfrowanie przy użyciu klucza WEP. Niebezpieczne, ponieważ szyfr WEP można złamać w kilka minut.

- Shared–WEP

- Wykorzystuje klucz WEP zarówno do uwierzytelniania, jak i szyfrowania. Jeszcze mniej bezpieczne niż Open–WEP, ponieważ faza uwierzytelniania ułatwia przechwytywanie danych.

- 802.1X–WEP

- Uwierzytelnianie przez RADIUS i szyfrowanie WEP. Szyfrowanie WEP pozostaje niebezpieczne.

- WPA–TKIP

- Wykorzystuje oryginalny protokół WPA. Niebezpieczne — należy używać WPA2.

- WPA–AES

- WPA z bardziej bezpiecznym AES zamiast TKIP. Przeznaczone dla urządzeń obsługujących AES, ale nie WPA2.

- WPA2–TKIP

- WPA2 z przestarzałym TKIP. Używaj tylko, jeśli masz starsze urządzenia nieobsługujące WPA2–AES.

- WPA2–AES

- WPA3–TKIP

- Nowoczesny WPA3 z przestarzałym TKIP. Używaj tylko, jeśli urządzenia nie obsługują WPA3–AES.

- WPA3–AES

- Standard WPA3. Najbardziej bezpieczna opcja.

Protokoły WPA, WPA2 i WPA3 mogą wykorzystywać:

- Klucz wstępnie współdzielony (PSK) — prostsza opcja dla mniejszych sieci.

- RADIUS (Enterprise) — zapewnia wyższy poziom bezpieczeństwa i lepsze zarządzanie w środowiskach korporacyjnych.

Wzmocnienie bezpieczeństwa

- Najbezpieczniejszą opcją jest włączenie WPA3–AES

- Jeśli z jakiegoś powodu nie można używać WPA3–AES, użyj WPA2–AES jako alternatywy.

- W przypadku konieczności użycia słabszego uwierzytelniania (ze względów kompatybilności):

- Rozważ użycie listy akceptacji (Accept List) do jednoznacznego wskazania klientów, którzy mogą się połączyć.

- Jeśli wymaga się słabszego szyfrowania:

- Rozważ użycie VPN (OpenVPN lub IPsec) w celu ochrony przesyłanych informacji.

- W przypadku WPA3-PSK lub WPA2-PSK używaj losowego 256-bitowego klucza lub złożonej frazy ASCII

- W przypadku WPA3-Enterprise lub WPA2-Enterprise stosuj złożone hasło uwierzytelniania/rozliczania RADIUS (RADIUS Auth/Acct Password).

Włącz izolację Wi-Fi

Zagrożenia

W publicznych sieciach Wi-Fi klucze wstępnie współdzielone (PSK) są często znane, co uniemożliwia operatorowi na skuteczną ochronę przed złośliwymi atakami. Jeśli podłączone urządzenia nie są odpowiednio izolowane, złośliwi użytkownicy mogą używać sieci do atakowania innych podłączonych urządzeń.

Domyślne ustawienia

Domyślnie zarówno tryb Bridge, jak i izolacja klientów (Client Isolation) są wyłączone.

Wzmocnienie bezpieczeństwa

Aby zwiększyć bezpieczeństwo podłączonych urządzeń:

- Upewnij się, że tryb Bridge jest wyłączony.

- Włącz izolację klientów (Client Isolation) przy konfiguracji WiFi

Jeśli opcja jest zaznaczona, punkt dostępowy izoluje każdego podłączonego klienta, tak aby nie widzieli się nawzajem (są w różnych sieciach, nie mogą się wzajemnie pingować).

Jeśli opcja nie jest zaznaczona, punkt dostępowy działa jak przełącznik, ale bezprzewodowy – klienci znajdują się w tej samej sieci LAN i mogą się wzajemnie widzieć.

- Skonfiguruj zaporę sieciową (Firewall) w celu zapobiegania komunikacji między urządzeniami

-

- allow - zezwól na wszystkie protokoły, których źródło znajduje się w zakresie adresów IP urządzeń Wi-Fi.

- denay - zablokuj wszystkie protokoły dla adresów IP urządzeń Wi-Fi.

Taka konfiguracja zapobiega ruchowi między użytkownikami w sieci Wi-Fi oraz uniemożliwia inicjowanie sesji z zewnętrznych źródeł z klientami Wi-Fi.

Wyłącz nieużywane usługi

Zagrożenia

Włączone usługi sieciowe zwiększają podatność urządzenia na ataki. Hakerzy mogą wykorzystać:

- Luki w implementacji usług,

- Protokoły komunikacyjne,

- Niewłaściwą konfigurację, aby przejąć urządzenie lub przeprowadzić atak typu Denial of Service (DoS).

Domyślne ustawienia

Domyślnie większość usług sieciowych jest wyłączona. Poniższe usługi nasłuchują na swoich domyślnych portach dla przychodzącej komunikacji sieciowej:

- Serwer DHCP na głównym interfejsie LAN (eth0): udp/67

- DNS: tcp/53 i udp/53

- HTTPS: tcp/443

- SSH: tcp/22

- SNMP: udp/161

Dodatkowo, na routerach na platformach v3 do wersji firmware v6.1.0 oraz v2 do wersji firmware v6.2.0, były włączone następujące usługi:

- HTTP: tcp/80

- FTP: tcp/21

- Telnet: tcp/23

Wzmocnienie bezpieczeństwa

- Usuń zbędne moduły użytkownika:

- Przeprowadź audyt potrzeb urządzenia i usuń wszystkie niepotrzebne moduły użytkownika.

- Wyłącz niepotrzebne usługi, porty i protokoły:

- Przejrzyj aktywne usługi oraz wyłącz te, które nie są wymagane.

- Obejmij szczególną uwagę usługi oferowane przez moduły użytkownika.

- Usługi okazjonalne, takie jak SSH, powinny być domyślnie wyłączone. Włączaj je tylko w razie potrzeby, np. podczas konserwacji, i wyłączaj natychmiast po jej zakończeniu.

- Przeprowadź audyt portów nasłuchujących:

- W sekcji Sockets sprawdź wszystkie porty UDP i TCP w stanie LISTEN.

- Tylko wymagane usługi powinny nasłuchiwać na adresach innych niż lokalne (::1 i 127.0.0.1).

- Zachowaj jedną usługę do zdalnego zarządzania:

- HTTPS (dla administracji webowej).

- lub Hosted Management (HMP) Client (dla WebAccess/DMP).

- Upewnij się, że włączona jest przynajmniej jedna usługa umożliwiająca zdalne zarządzanie.

Unikaj używania publicznych adresów IP

Zagrożenia

Jeśli router jest dostępny za pomocą publicznego adresu IP, każdy na całym świecie, w tym cyberprzestępcy, może próbować się z nim połączyć. Powoduje to znaczne zwiększenie obszaru oraz ryzyka ataku.

Domyślne ustawienia

Domyślnie router uzyskuje adres IP od operatora sieci lub (na interfejsie eth0) z serwera DNS. Operatorzy sieci często korzystają z prywatnych sieci, co chroni ich klientów przed niechcianym ruchem z Internetu.

Wzmocnienie bezpieczeństwa

- Nie używaj publicznych adresów IP:

- Unikaj sytuacji, w której router jest dostępny z publicznego Internetu.

- Alternatywne metody zdalnego dostępu:

- Skonfiguruj VPN (Virtual Private Network), np. korzystając z Advantech WebAccess/VPN.

- Poproś operatora sieci o skonfigurowanie prywatnego APN (Access Point Name).

Podsumowanie

Przyjęcie powyższych zasad znacząco zmniejsza ryzyko ataków i zapewnia większą kontrolę nad dostępem do urządzenia.

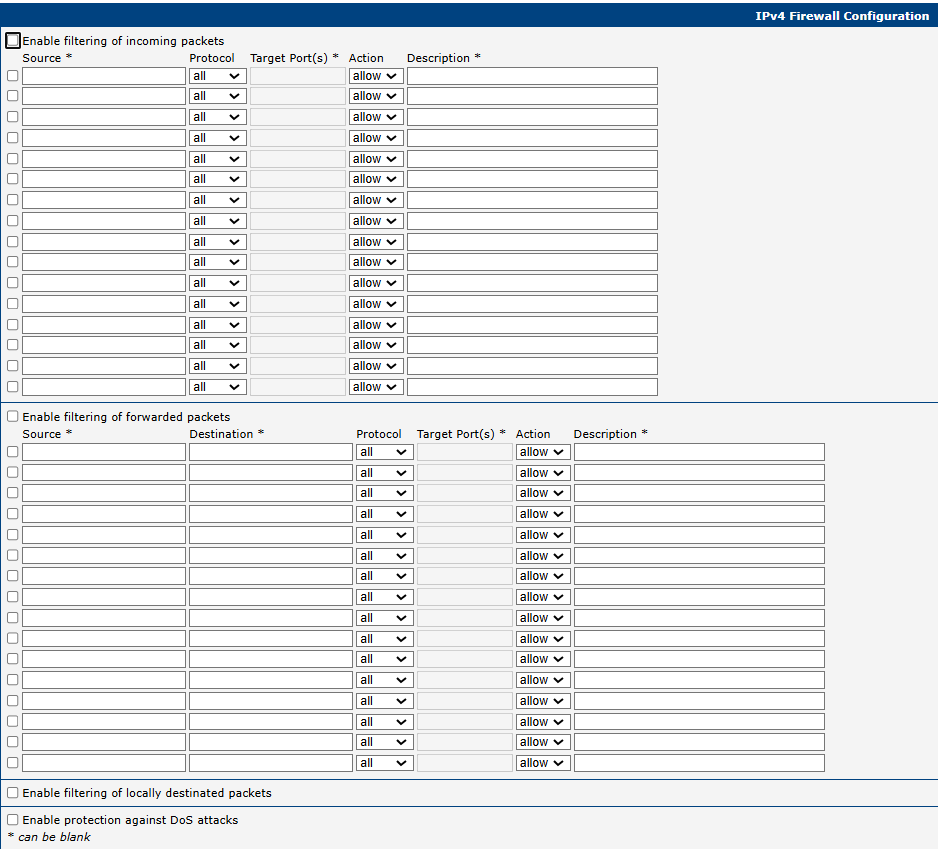

Używaj restrykcyjnej zapory sieciowej (firewall)

Zagrożenia

Zapora sieciowa firewall zapobiega nieautoryzowanemu dostępowi do i z sieci LAN. Nieprawidłowa konfiguracja może jednak negatywnie wpłynąć na poufność, integralność lub dostępność Twojej sieci i/lub urządzeń.

Domyślne ustawienia

Router rozróżnia stronę zewnętrzną (WAN) i wewnętrzną (LAN). Domyślnie zapora blokuje ruch do dobrze znanych usług (FTP, SSH, Telnet, DNS, HTTP(S), SNMP) pochodzący z WAN, ale pozwala na całą komunikację pochodzącą z LAN.

Wzmocnienie bezpieczeństwa

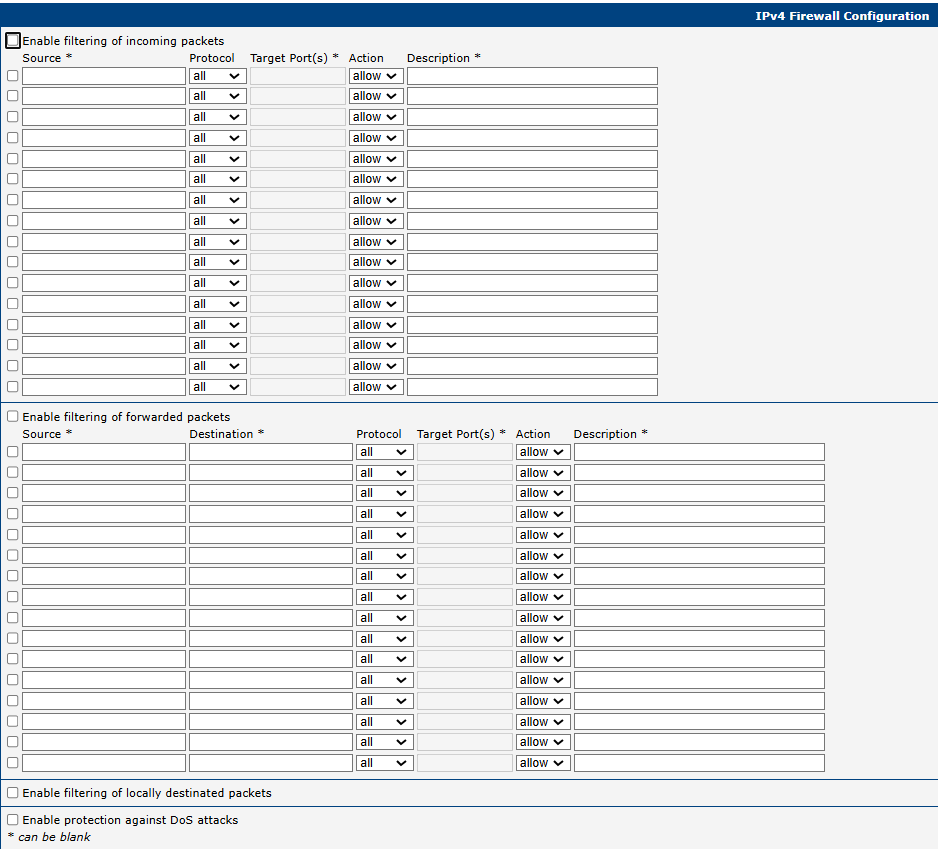

- Minimalizacja przychodzącego ruchu:

- Zapora powinna pozwalać jedynie na minimalny ruch przychodzący, który jest absolutnie niezbędny.

- Filtrowanie pakietów przychodzących:

- Najpierw określ protokoły lub adresy, które stanowią zagrożenie dla sieci i muszą być zablokowane.

- Następnie określ zaufane protokoły i adresy, które powinny być dozwolone.

- Ruch niezgodny z żadną regułą powinien być domyślnie odrzucany.

- Skonfiguruj filtrowanie pakietów przychodzących i określ adresy IP lub zakresy adresów IP (np. 10.0.0.0/8) systemów w sieci WAN, które muszą przesyłać pakiety do routera (np. serwera centralnego zarządzania, jeśli taki istnieje).

-

- Filtrowanie pakietów przekazywanych (routowanych):

- Włącz filtrowanie pakietów przekazywanych i określ adresy IP lub zakresy z sieci WAN i LAN, które mogą przesyłać pakiety routowane przez router. Inne pakiety powinny być odrzucane.

- Filtrowanie pakietów kierowanych lokalnie:

- Włącz filtrowanie pakietów kierowanych do adresu IP routera, aby odrzucać wszystkie pakiety z wyjątkiem tych przesyłanych do włączonych usług (np. Telnet, FTP).

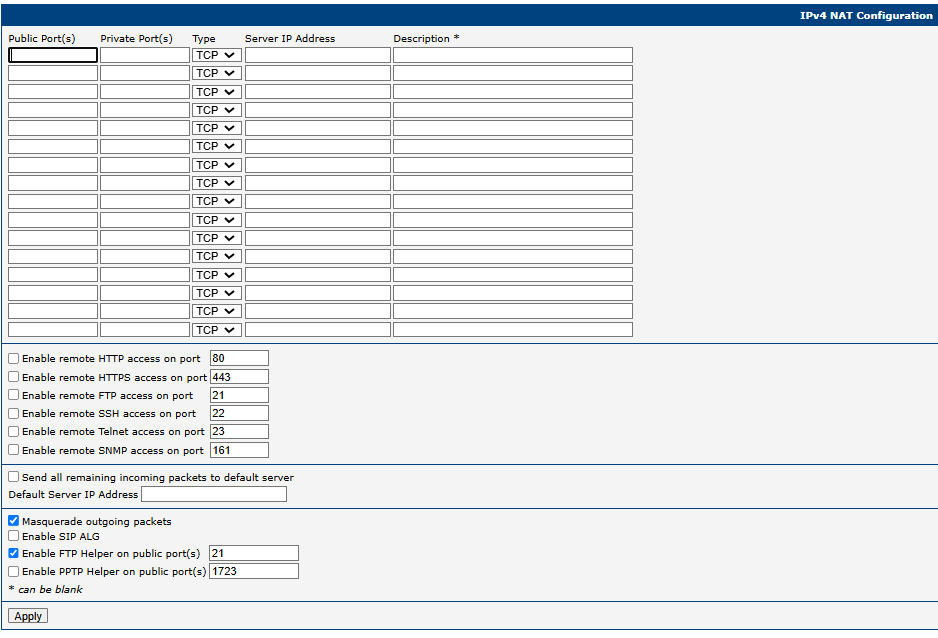

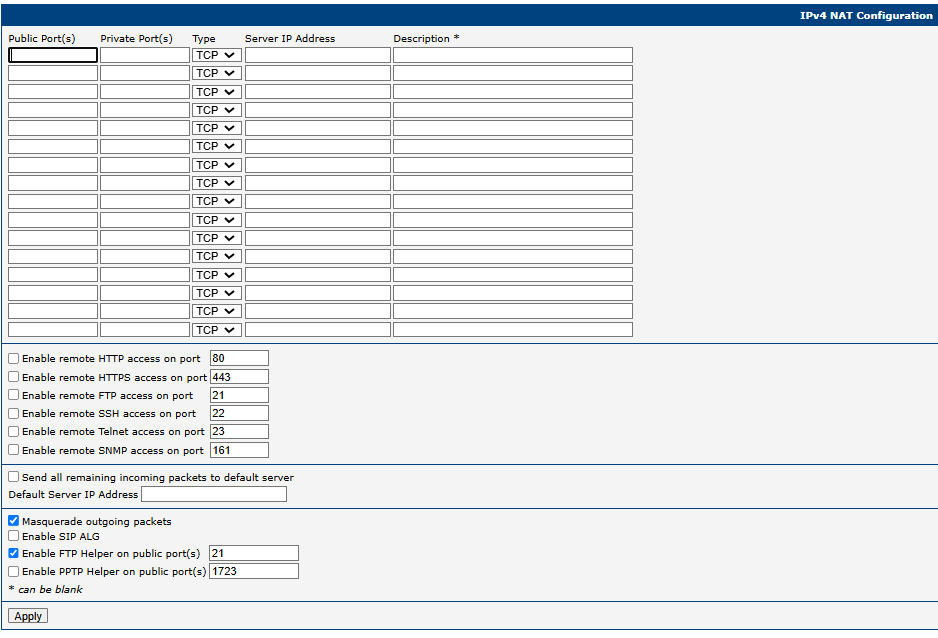

- Konfiguracja NAT

- W konfiguracji NAT włącz przekierowywanie portów i zdalny dostęp tylko do niezbędnych usług. Wyłącz wszystkie niepotrzebne usługi.

- Ochrona przed atakami DoS:

- Włącz ochronę przed najczęstszymi atakami DoS:

- TCP SYN flooding (maksymalnie 3 pakiety na sekundę).

- ICMP Echo flooding (maksymalnie 3 pakiety na sekundę).

- DoS z użyciem małych MSS (Minimum Segment Size): pakiety mniejsze niż 250 bajtów są odrzucane.

Uwaga:

Restrykcyjna zapora sieciowa znacząco zmniejsza obszar ataku, chroniąc urządzenie przed nieautoryzowanym dostępem i najczęstszymi zagrożeniami.

Używaj silnych kluczy szyfrujących

Zagrożenia

Niektóre szyfry korzystają z wadliwych algorytmów lub mają niewystarczającą długość kluczy, co czyni je podatnymi na ataki. Atakujący mogą wykorzystać te słabości, aby podsłuchiwać komunikację lub ją fałszować.

Domyślne ustawienia

Dla maksymalnej kompatybilności poziom bezpieczeństwa OpenVPN jest domyślnie ustawiony na Weak (Słaby).

Wzmocnienie bezpieczeństwa

Ustaw poziom bezpieczeństwa OpenVPN na Medium lub wyższy.

Uwaga

Używanie silnych szyfrów poprawia bezpieczeństwo komunikacji, ograniczając ryzyko przechwycenia lub podrobienia przesyłanych danych przez atakujących.

Wyłącz FTP

Zagrożenia

Protokół File Transfer Protocol (FTP) oferuje podstawową, niezaszyfrowaną możliwość przesyłania plików, wykorzystując hasła przesyłane w jawnym tekście. Ułatwia to atakującym:

- Podsłuchiwanie haseł użytkowników.

- Przeprowadzanie ataków typu man-in-the-middle, co umożliwia:

- Zmianę przesyłanych danych.

- Przemycanie złośliwego oprogramowania.

Domyślne ustawienia

- Od wersji v6.2.0: Usługa FTP jest domyślnie wyłączona.

- Od wersji v6.1.0: Można skonfigurować usługę FTP.

- Przed wersją v6.2.0:

- Na routerach v3: Usługa FTP była domyślnie wyłączona.

- Na routerach v2: Usługa FTP była włączona, ale dostępna tylko z sieci LAN. Dostęp z WAN był zawsze zablokowany.

Wzmocnienie bezpieczeństwa

- Wyłącz usługę FTP:

- Usługa FTP powinna być wyłączona.

- Zamiast FTP należy stosować SFTP (SSH File Transfer Protocol), zapewniający bezpieczny transfer plików.

Uwaga: FTP może być używany wyłącznie w starszych systemach, działających w izolowanych sieciach, które są regularnie skanowane pod kątem złośliwego oprogramowania.

- Jeśli FTP jest włączony:

- Ogranicz maksymalną liczbę sesji równoczesnych (Maximum Sessions).

- Ustaw odpowiedni czas wygaśnięcia sesji (Session Timeout).

- Zablokuj zdalny dostęp do FTP w konfiguracji NAT:

- Wyłącz zdalny dostęp FTP w każdej sytuacji.

- Nigdy nie używaj FTP w publicznym Internecie.

Uwaga

FTP to przestarzała technologia, która nie spełnia współczesnych standardów bezpieczeństwa. Zawsze preferuj szyfrowane protokoły, takie jak SFTP, aby chronić dane i użytkowników przed potencjalnymi zagrożeniami.

Wyłącz Telnet

Zagrożenia

Protokół Telnet umożliwia prostą sesję terminalową z routerem, ale nie zapewnia żadnych wbudowanych mechanizmów bezpieczeństwa. Oznacza to, że:

- Atakujący mogą podsłuchiwać całą komunikację, w tym hasło administratora (root).

- Używanie Telnet niesie wysokie ryzyko przejęcia kontroli nad urządzeniem.

Domyślne ustawienia

- Od wersji v6.2.0: Usługa Telnet jest domyślnie wyłączona.

- Od wersji v6.1.0: Usługa Telnet jest konfigurowalna.

- Przed wersją v6.2.0:

- Na routerach v3: Telnet był domyślnie wyłączony.

- Na routerach v2: Telnet był włączony, ale dostępny tylko z sieci LAN. Dostęp z WAN był zawsze zablokowany.

Wzmocnienie bezpieczeństwa

- Wyłącz usługę Telnet:

- Usługa Telnet powinna być wyłączona.

- Do bezpiecznych sesji terminalowych należy używać SSH (Secure Shell).

Uwaga: Telnet może być używany tylko w przypadku starszych systemów w izolowanych sieciach, które są regularnie skanowane pod kątem złośliwego oprogramowania.

- Jeśli Telnet jest włączony:

- Ogranicz maksymalną liczbę sesji równoczesnych (Maximum Sessions).

- Zablokuj zdalny dostęp do Telnet w konfiguracji NAT:

- Wyłącz zdalny dostęp Telnet.

- Nigdy nie używaj Telnet w publicznym Internecie.

Uwaga

Telnet jest przestarzałym i niebezpiecznym protokołem. Dla bezpiecznej komunikacji należy używać SSH, który zapewnia szyfrowanie i ochronę danych, minimalizując ryzyko ataku.

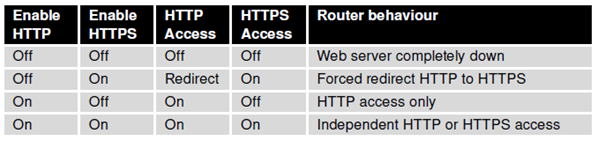

Wyłączanie (niezaszyfrowanego) HTTP

Zagrożenia

Korzystanie z protokołu HTTP do zarządzania routerem prowadzi do niezaszyfrowanej komunikacji, co sprawia, że atakujący mogą łatwo podsłuchiwać dane uwierzytelniające użytkownika (np. nazwy użytkownika i hasła).

Domyślne ustawienia

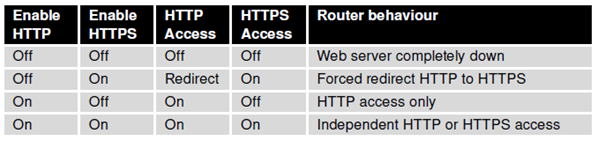

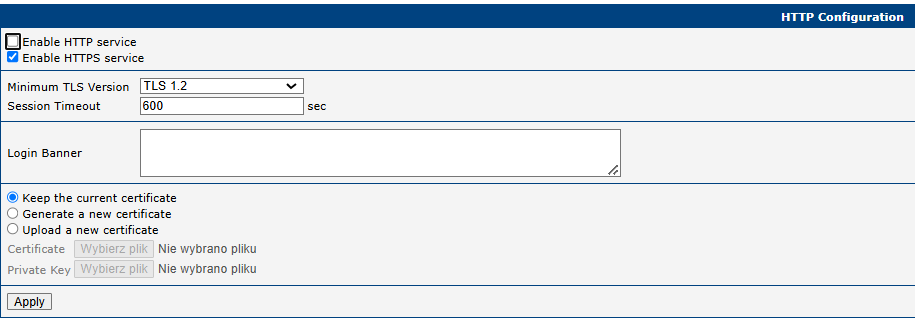

Od wersji v6.1.0 dostępne są następujące opcje konfiguracji:

HTTPS jest dostępny i zawsze włączony na platformach routerów v2 i v3. Od wersji v6.2.0 usługa HTTP jest domyślnie wyłączona.

Przed wersją v6.2.0:

- Na routerach v3: HTTP był wyłączony.

- Na routerach v2: HTTP był włączony, ale dostępny tylko z sieci LAN. Dostęp z WAN był zawsze zablokowany.

Wzmocnienie bezpieczeństwa

- Wyłącz usługę HTTP i włącz HTTPS:

- HTTP należy wyłączyć, aby zapobiec niezaszyfrowanej komunikacji.

- HTTPS powinien być zawsze włączony, zapewniając szyfrowaną administrację.

- Zablokuj zdalny dostęp HTTP i HTTPS w konfiguracji NAT:

- Zdalny dostęp do administracji (zarówno HTTP, jak i HTTPS) powinien być wyłączony.

- Interfejs administracyjny routera nie powinien być dostępny z Internetu.

Uwaga

Unikaj jednoczesnego wyłączenia HTTP i HTTPS. Jeśli zarówno HTTP, jak i HTTPS zostaną wyłączone, administracja webowa stanie się niedostępna z dowolnego interfejsu.

Zarządzanie przez HTTPS jest kluczowe dla zapewnienia bezpieczeństwa administracji routerem, szczególnie w środowiskach, gdzie ataki na dane uwierzytelniające mogą skutkować przejęciem kontroli nad urządzeniem.

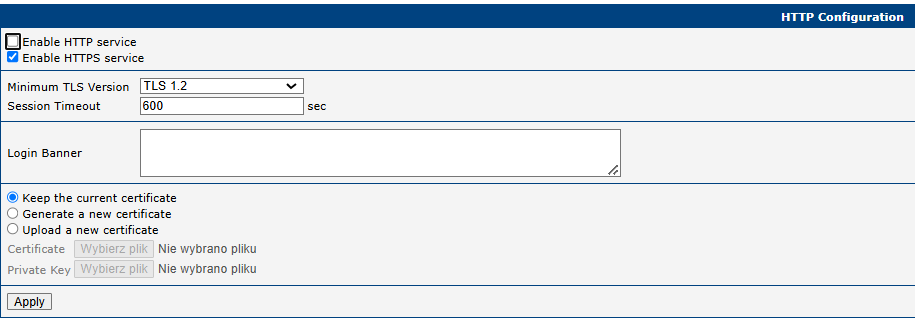

Używaj bezpiecznych szyfrów HTTPS

Zagrożenia

Protokół HTTPS opiera się na bezpiecznej warstwie transportowej, która występuje w różnych wersjach. Niektóre z tych wersji są obecnie uznawane za niewystarczająco bezpieczne i nie powinny być używane:

- SSL 2.0: Zabroniony przez RFC 6176 od 2011 roku.

- SSL 3.0: Zabroniony przez RFC 7568 od 2015 roku.

- TLS 1.0 i TLS 1.1: Wkrótce zostaną wycofane zgodnie z przyszłymi standardami RFC.

Domyślne ustawienia

- SSL 2.0: Nigdy nie był włączony.

- SSL 3.0: Trwale wyłączony od wersji v5.0.0.

- TLS 1.0 i TLS 1.1: Włączone domyślnie dla zapewnienia kompatybilności.

- TLS 1.3: Obsługiwany od wersji v6.2.8.

Wzmocnienie bezpieczeństwa

- Ustaw minimalną wersję protokołu TLS/SSL na TLS 1.2:

- TLS 1.2 zapewnia aktualny poziom bezpieczeństwa i jest szeroko wspierany.

- Wyłącz TLS 1.0 i TLS 1.1, które nie spełniają aktualnych standardów bezpieczeństwa.

- Zalecane praktyki dla TLS:

- Włącz TLS 1.3, jeśli jest obsługiwany przez oprogramowanie i urządzenie.

- Upewnij się, że wszystkie urządzenia i aplikacje klienckie w sieci obsługują TLS 1.2 lub nowsze.

- Regularna aktualizacja:

- Upewnij się, że oprogramowanie routera jest aktualne, aby korzystać z najnowszych zabezpieczeń i obsługi TLS 1.3.

Uwaga

Wymuszanie korzystania z TLS 1.2 lub nowszego (preferowane TLS 1.3) zwiększa bezpieczeństwo komunikacji HTTPS, minimalizując ryzyko ataków związanych z przestarzałymi protokołami. Wyłączenie starych wersji, takich jak SSL 3.0 i TLS 1.0, to kluczowy krok w ochronie danych i zgodności z nowoczesnymi standardami bezpieczeństwa.

Używaj odpowiedniego certyfikatu HTTPS

Zagrożenia

Certyfikat HTTPS potwierdza tożsamość routera dla przeglądarki internetowej. Jeśli certyfikat nie jest zaufany:

- Istnieje ryzyko, że przeglądarka połączy się z fałszywym serwerem.

- Atakujący może oszukać użytkownika, aby połączył się z takim serwerem, i zdobyć hasło administratora (root).

Domyślne ustawienia

- Podczas inicjalizacji router generuje certyfikat samopodpisany, który nie może być uznany za zaufany.

Wzmocnienie bezpieczeństwa

- Uzyskaj zaufany certyfikat HTTPS:

- z Publicznego Urzędu Certyfikacji (CA).

- z Korporacyjnego Urzędu Certyfikacji (CA), jeśli jest używany w organizacji.

- Wgraj nowy certyfikat do konfiguracji HTTP routera.

- Wymagania dotyczące certyfikatu:

- Klucze RSA: Muszą mieć długość co najmniej 2048 bitów.

- Okres ważności: Certyfikat musi być ważny na okreslony czas (nie może być przeterminowany).

- Podpis: Certyfikat musi być podpisany przez zaufany urząd certyfikacji (nie może być samopodpisany).

Uwaga

Poprawny czas systemowy jest kluczowy do weryfikacji okresu ważności certyfikatu. Aby uniknąć problemów związanych z awarią baterii RTC lub brakiem komunikacji z serwerem NTP, okres ważności certyfikatu powinien zaczynać się 1 stycznia 1980 roku.

Zaufany certyfikat HTTPS chroni użytkownika przed atakami typu man-in-the-middle i umożliwia bezpieczne zarządzanie routerem. Certyfikat samopodpisany jest niewystarczający w środowiskach wymagających wysokiego poziomu bezpieczeństwa.

Używaj bezpiecznych szyfrów IPsec

Zagrożenia

Niektóre algorytmy kryptograficzne są uznawane za niewystarczająco bezpieczne i nie powinny być używane, ponieważ są podatne na ataki:

- Szyfrowanie: DES, 3DES, CAST, BLOWFISH

- Hash: MD5, SHA-1

- Grupy DH: 2 i niższe (MODP512, MODP768, MODP1024)

Dodatkowo, tryb uwierzytelniania za pomocą Pre-Shared Key (PSK) jest mniej bezpieczny niż uwierzytelnianie za pomocą certyfikatu X.509, ponieważ:

- PSK jest często kryptograficznie słabszy.

- Wyciekniecie PSK umożliwia atakującemu przeprowadzenie ataku typu man-in-the-middle i przechwycenie ruchu w tunelu.

Domyślne ustawienia

- IKE Protocol: IKEv1

- IKE Mode: main

- IKE Algorithm: auto (domyślnie wybiera aes128-sha256-modp3072 zgodnie z wymogami NIST, zapewniając minimalną siłę kryptograficzną 128 bitów, wystarczającą do bezpieczeństwa po 2030 roku).

- ESP Algorithm: auto (domyślnie aes128-sha256).

W trybie auto są stosowane domyślne algorytmy a pola konfiguracji ręcznej są niedostępne.

Wzmocnienie bezpieczeństwa

- Unikaj używania algorytmów uznanych za słabe. Zaleca się stosowanie domyślnych ustawień IKE i ESP:

- W przypadku ręcznej konfiguracji IKE należy używać co najmniej szyfrowania IKE Encryption AES128, IKE Hash SHA256 oraz IKE DH 15 Group (MODP3072).

- W systemach, które nie obsługują SHA-256, można zamiast tego użyć SHA-1. SHA-1 nie może być stosowany do żadnych innych celów niż HMAC dla IKE.

- Dla ręcznej konfiguracji ESP należy stosować co najmniej szyfrowania ESP AES128 oraz ESP Hash SHA256.

- Tryb IKE:

- Ustaw IKE Mode shall jako domyślny main.

- Unikaj trybu aggressive, ponieważ jest on podatny na ataki.

- Tryb uwierzytelniania - Authenticate Mode:

- Certyfikaty X.509 powinny być podpisane algorytmem co najmniej SHA-256

- Klucz powinien być bardzo długi i losowy.

- Przykład generowania klucza PSK: dd if=/dev/urandom count=1 bs=32 2>/dev/null | base64

- Perfect Forward Secrecy (PFS)

- Włącz PFS dla każdego tunelu.

Uwaga

Stosowanie silnych algorytmów kryptograficznych i włączenie PFS zapewnia wysoki poziom bezpieczeństwa komunikacji w tunelach IPsec. Unikanie przestarzałych algorytmów i trybów uwierzytelniania znacząco zmniejsza ryzyko ataków i zapewnia zgodność z nowoczesnymi standardami bezpieczeństwa.

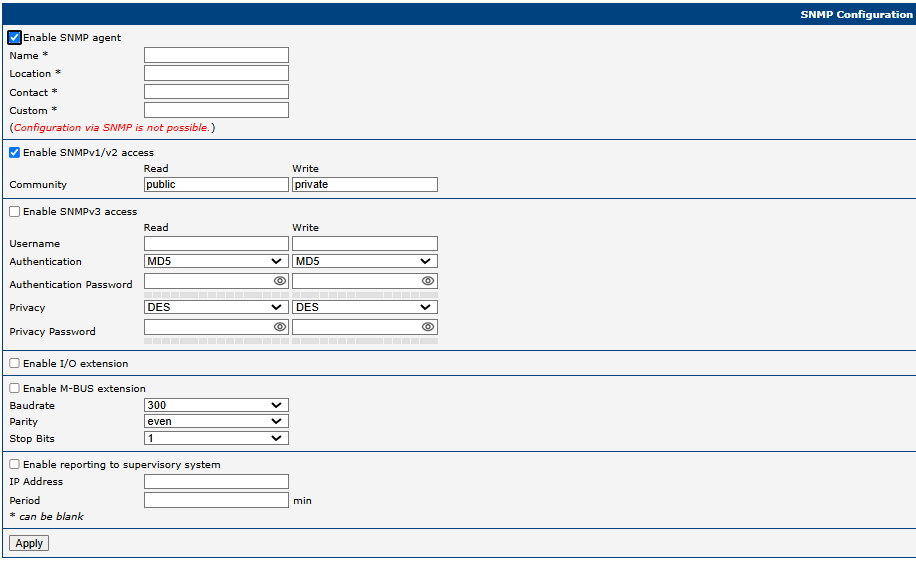

Używaj najnowszych wersji SNMP

Zagrożenia

Ciągi SNMP są podobne do haseł i umożliwiają dostęp do konfiguracji i statystyk routera. Jeśli atakujący odgadnie:

- Ciąg odczytu (Read Community) może uzyskać wrażliwe informacje o sieci, które mogą być wykorzystane do dalszych ataków.

- Ciąg zapisu (Write Community) może przejąć kontrolę nad urządzeniem, zmieniając stan I/O lub manipulując podłączonymi systemami.

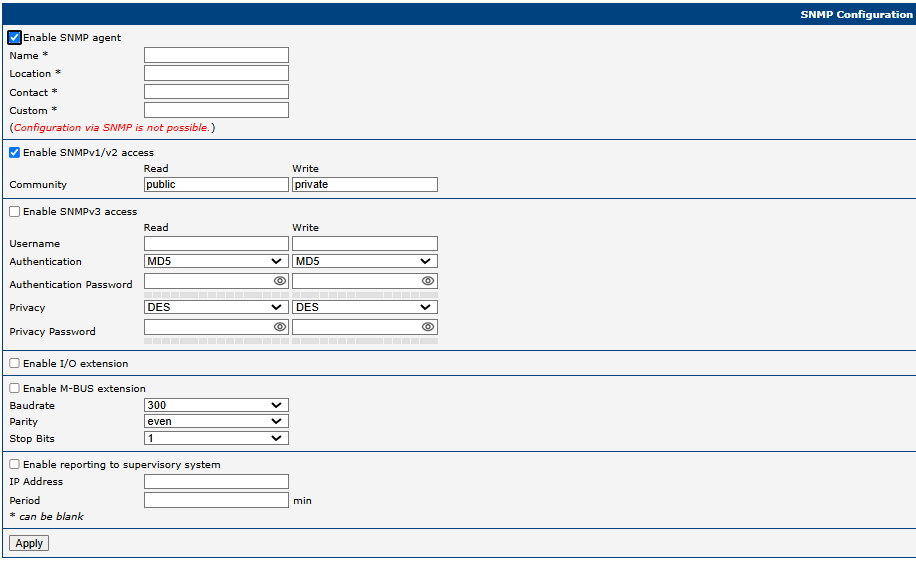

Domyślne ustawienia

- SNMP agent oraz dostęp przez SNMPv1/v2 są domyślnie włączone, ale dostępne tylko z sieci LAN.

- Domyślne ciągi:

- Read Community: public

- Write Community: private

Te wartości są powszechnie używane w wielu urządzeniach.

- Rozszerzenie I/O jest domyślnie wyłączone.

Wzmocnienie bezpieczeństwa

- Wyłącz SNMP agent, jeśli nie jest potrzebny:

- Jeśli SNMP nie jest używane, najlepiej całkowicie je wyłączyć, aby zmniejszyć powierzchnię ataku.

- Unikaj SNMPv1/v2 i włącz SNMPv3:

- SNMPv3 zapewnia lepsze szyfrowanie i uwierzytelnianie.

- Stare wersje SNMPv1/v2 powinny być używane wyłącznie w prywatnych sieciach LAN, jeśli to konieczne.

- Wyłącz nieużywane rozszerzenia SNMP:

- Dezaktywuj funkcje SNMP, które nie są wymagane (np. I/O extension).

- Skonfiguruj zaporę sieciową (Firewall):

- Ogranicz ruch UDP na porcie 161 (SNMP) do wyłącznie autoryzowanych serwerów monitorujących.

- Zablokuj zdalny dostęp do SNMP przez NAT:

- Wyłącz zdalny dostęp do SNMP w konfiguracji NAT.

- Nigdy nie używaj SNMPv1/v2 w publicznym Internecie.

- Ustaw złożone ciągi Read i Write Community:

- Zmień domyślne wartości public i private na unikalne, trudne do odgadnięcia ciągi.

- Ciągi powinny być odpowiednio długie, zawierać znaki specjalne, wielkie i małe litery oraz cyfry.