Archiwalne

Full-gigabitowy 10-portowy przemysłowy firewall nowej generacji z 2 portami SFP

Czym są systemy IPS oraz IDS? W jaki sposób można wykorzystać je do ochrony sieci przemysłowej? Jakie są najważniejsze funkcje IPS/IDS od producenta Moxa.

Ochrona sieci przed włamaniami jest jednym z kluczowych elementów prawidłowo funkcjonującego systemu bezpieczeństwa i administracji infrastrukturą IT oraz OT. Jeżeli Twoja sieć zostanie zaatakowana przez złośliwe oprogramowanie, może to doprowadzić do ogromnych start dla Twojej firmy, w tym potencjalnych przestojów, naruszenia poufności danych a także utraty zaufania klientów.

Industrial Detection and Prevention Systems (IDS/IPS) są kluczowymi elementami strategii Defense in depth. Strategia ta opiera się na modelu ochrony sieci warstwami. Wdrażając tę strategię należy zdefiniować urządzenia o kluczowym znaczeniu, które powinny być zabezpieczone na wielu poziomach. Na przykład w przypadku dziedziny ICS/SCADA operator gazociągów może stwierdzić, iż z perspektywy systemu sterowania i bezpieczeństwa, najważniejsze są czujniki ciśnienia, które mogą wyzwalać automatyczne zasuwy blokujące dopływ gazu, gdy czujniki zanotują nieoczekiwany spadek ciśnienia w rurze. Strategia defense-in-depth dla tego przykładu może obejmować:

W tym artykule postaram się omówić większość rzeczy, które powinieneś wiedzieć o IDS/IPS (Industrial Detection and Prevention Systems) m.in. jakie mogą być wektory ataków na Twoją sieć, schematy działania niektórych ataków, jak można wykryć włamanie do sieci oraz na samym końcu jak można to zrealizować z wykorzystaniem urządzeń Moxa.

Atakujący mogą próbować przeniknąć do systemu na kilka różnych sposobów. Dzięki oprogramowaniu do wykrywania intruzów sieciowych zrozumienie, jakie rodzaje ataków mogą się pojawić, jest niezwykle ważne dla polityki skutecznej ochrony. Omówione zostaną wybrane rodzaje ataków, aby lepiej zrozumieć przed jakimi zagrożeniami systemy IDS/IPS są w stanie ochronić sieć.

Skanowanie jest powszechnie stosowaną metodą zdalnego wykrywania hostów i usług udostępnianych przez te hosty. Metoda polega na wysyłaniu do sieci, czy też konkretnego urządzenia specjalnie przygotowanych, spreparowanych pakietów i oczekiwaniu na odpowiedź. Skanowanie jest częścią wywiadu, który dostarcza informacji o urządzeniu – pozwala stwierdzić, czy i które urządzenia sieciowe są aktywne i jakie serwisy są na nich uruchomione. Dodatkowo, skanowanie może pomóc w rozpoznaniu topologii sieci i konfiguracji urządzeń (np. ACL – listy kontroli dostępu, tablice routingu). Skanowanie jest wykorzystywane przez administratorów do rozwiązywania problemów z siecią, a z drugiej strony wykorzystywane jest przez intruzów podczas rekonesansu.

Przepełnienie bufora (ang. buffer overflow) – błąd programistyczny polegający na zapisaniu do wyznaczonego obszaru pamięci (bufora) większej ilości danych niż zarezerwował na ten cel programista. Taka sytuacja prowadzi do zamazania danych znajdujących się w pamięci bezpośrednio za buforem, a w rezultacie do błędnego działania programu. Gdy dane, które wpisywane są do bufora, podlegają kontroli osoby o potencjalnie wrogich intencjach, może dojść do nadpisania struktur kontrolnych programu w taki sposób, by zaczął on wykonywać operacje określone przez atakującego.

Kolejne trzy rodzaje ataków są ukierunkowane na konkretne protokoły.

ICMP czyli Internet Control Message Protocol wykorzystywany jest głównie w diagnostyce sieci oraz trasowaniu.

Najprostszą, najczęściej stosowaną ale i coraz mniej skuteczną metodą skanowania jest wysłanie pakietu ICMP echo request, czyli popularnego pinga. Na tej podstawie można stwierdzić czy docelowe urządzenie jest osiągalne. Brak odpowiedzi nie świadczy jednak o tym, że komputer nie jest nieosiągalny. Powodów braku odpowiedzi może być wiele: zapora ogniowa filtrująca pakiety ICMP, wyłączony serwis na docelowym komputerze i wiele innych.

Rodzajem ataku, który wykorzystuje protokół ICMP jest ping flood. Atak polega na przeciążeniu łącza pakietami ICMP generowanymi na przykład przez program ping. Przeprowadza się go za pomocą komputera posiadającego łącze o przepustowości większej niż przepustowość łącza atakowanej maszyny, lub za pomocą wielu niezależnych komputerów. Atakowany serwer otrzymuje bardzo dużą ilość zapytań ping ICMP Echo Request (które posiadają sfałszowany adres IP źródła) odpowiadając na każde za pomocą ICMP Echo Reply, co może doprowadzić do przeciążenia jego łącza do internetu i w konsekwencji niedostępności oferowanych usług.

Protokół ICMP może być wykorzystywany także do ataku ICMP tunnel, gdzie dane są wysyłane

z wykorzystaniem protokołu ICMP, często z pominięciem reguł firewalla.

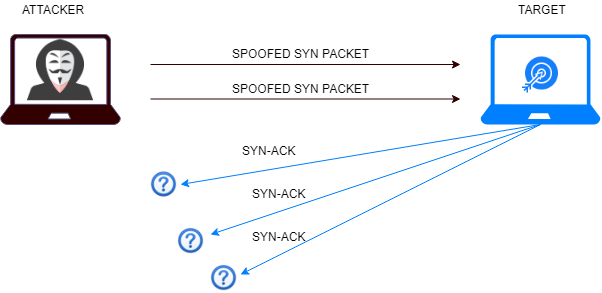

TCP (Transmission Control Protocol) również może być użyty do TCP SYN flood.

SYN flood należy do grupy ataków Denial of service (DoS), którego celem jest zablokowanie usług danego serwera (zaprzestanie odpowiedzi na nowe zapytania) poprzez wykorzystanie większości jego zasobów na obsługę fałszywych zapytań.

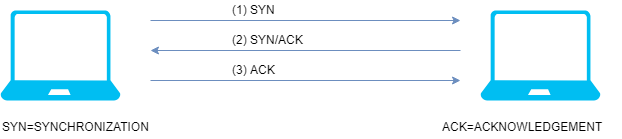

W normalnej sytuacji, protokół TCP wykorzystuje mechanizm

three-way handshake do nawiązania połączenia między dwoma hostami.

Wygląda to następująco:

Atak ten polega na wykorzystaniu zachowania serwera, który po otrzymaniu pakietu SYN wysyła potwierdzenie SYN/ACK i czeka na ostatni krok three-way handshake. Wygląda to następująco:

ARP czyli Address Resolution Protocol, również może być wykorzystywany do ataków typu flooding poprzez wysyłanie wielu pakietów ARP do odbiorcy w celu przepełnienia ich tablicy ARP. ARP poisoning polega na tym, że atakujący wysyła fałszywe wiadomości ARP aby powiązać swój adres MAC z prawdziwym, poprawnym adresem IP urządzenia. W efekcie pakiety danych wysyłane przez inne komputery w sieci zamiast do adresata trafiają do osoby atakującej pozwalając jej na podsłuchiwanie komunikacji.

Lista potencjalnych ataków jest bardzo długa, aby rozszerzyć wiedzę na ich temat, można posiłkować się na przykład podanymi na samym końcu innymi źródłami.

IDS monitoruje Twoją sieć przed możliwymi niebezpiecznymi działaniami, w tym złośliwymi atakami, naruszeniami protokołów bezpieczeństwa i utworzonych reguł. Kiedy takie zdarzenie wystąpi, IDS poinformuje administratora o tym, ale nie podejmie żadnej dodatkowej akcji, np. nie zablokuje potencjalnych ataków – to już zadanie dla IPS.

Najczęstszy podział systemów IDS wynika z ich umiejscowienia oraz sposobu działania w infrastrukturze sieciowej.

Można wyróżnić kilka rodzajów IDS są to:

NIDS jest zwykle umieszczany w strategicznych punktach w całej sieci, przeznaczony do pokrycia miejsc, w których ruch jest najbardziej narażony na atak. Zasadniczo jest stosowany do całych podsieci i dopasowuje każdy ruch przechodzący przez niego do zaimplementowanej bazy sygnatur i reguł. Pasywnie monitoruje ruch przechodzący przez punkty w sieci, w której jest wdrożony.

NIDS obsługuje duży ruch sieciowy, co oznacza, że czasami mogą pojawić się fałszywie ujemne wyniki. Oznacza to, że czasami mogą przegapić atak lub mogą nie wykryć czegoś, co ukryte jest w zaszyfrowanej transmisji.

Zaletą NIDS jest zdolność do analizy ruchu pochodzącego spoza sieci (ataki z zewnątrz) oraz możliwość wykrywania prób ataków DoS/DDoS (Denial of Service lub Distributed Denial of Service). Jest to najczęściej spotykane rozwiązanie IDS.

Ze względu na specyfikę swojego działania (tylko pasywna analiza ruchu sieciowego), systemy NIDS nie obciążają infrastruktury, w której działają. Dodatkowo mogą być tak skonfigurowane, że będą praktycznie niewidoczne dla potencjalnych atakujących. Kilka systemów NIDS rozmieszczonych w odpowiednio dobranych węzłach sieci jest w stanie zapewnić monitoring nawet dość rozbudowanym systemom.

NNIDS generalnie są podobne do NIDS, ale aplikowane są tylko do jednego hosta, a nie całej sieci.

NNIDS są również w stanie analizować ruch sieciowy skierowany do chronionego hosta. Czyni je to znacznie efektywniejszymi, niestety kosztem zmniejszenia wydajności i spowolnienia ruchu (każdy pakiet musi być przez taki system dodatkowo przeanalizowany).

Ich bardzo mocną stroną jest coś, czego systemy NIDS nie potrafią – NNIDS, działając bezpośrednio na hoście, jest w stanie przeanalizować pakiety pochodzące z ruchu szyfrowanego zanim dotrą do docelowej aplikacji, ale już po rozszyfrowaniu ich przez system operacyjny. To pozwala na wykrywanie ataków np. na aplikacje WWW, które korzystają z szyfrowanego połączenia SSL, czy analizy pakietów z protokołu IPsec.

HIDS działa na wszystkich urządzeniach w sieci, które posiadają dostęp do internetu i innych części sieci. HIDS ma pewne zalety w stosunku do NIDS – ze względu na swoją zdolność dokładniejszego przyjrzenia się ruchowi wewnętrznemu, a także pracując jako druga linia obrony jest w stanie wykryć zagrożenia, które nie zostały wykryte przez NIDS. Są to m.in. analiza logów systemowych, sprawdzanie sum kontrolnych ważnych plików systemowych.

Systemy NIDS, których główną rolą jest analiza ruchu sieciowego w obrębie sieci, korzystają z wielu metod wykrywania ataków. Ze względu na pewne charakterystyczne cechy metody te dzielone są na dwie główne kategorie.

Pierwszą z nich są metody bazujące na tzw. sygnaturach (signature-based detection).

Ten typ NIDS koncentruje się na poszukiwaniu sygnatur = wzorów lub znanej tożsamości włamania. Większość NIDS pracuje w oparciu o sygnatury. Konieczne jest regularne aktualizowanie sygnatur co oznacza, że NIDS oparty na sygnaturach jest tak dobry, jak aktualna jest jego baza danych w danym momencie.

Dzięki tej metodzie, można wykryć tylko wcześniej znane typy ataków – atakujący mogą starać się ominąć oparte na sygnaturach systemy IDS poprzez lekką modyfikację wersji ataku na system. Ponadto, oznacza to, iż całkowicie nowy typ ataku może nie zostać wykryty przez IDS oparty na sygnaturach, gdyż dana sygnatura nie istnieje jeszcze w bazie danych IDS.

Drugą kategorią NIDS są systemy bazujące na tzw. anomaliach. Tu z kolei nie ma ściśle zdefiniowanych wzorców, które odpowiadają konkretnemu atakowi. Metoda ta opiera się na fakcie, iż ataki znacząco różnią się od „zwykłej” (dozwolonej) aktywności i dzięki temu mogą być wykrywane przez systemy wychwytujące te różnice. Przy użyciu detektorów anomalii konstruuje się profile dopuszczalnej działalności użytkowników, komputerów bądź połączeń sieciowych opierając się na danych zebranych podczas normalnej działalności systemu. Powoduje to ryzyko generowania fałszywie pozytywnych alarmów, gdy infrastruktura sieciowa będzie pracowała w niestandardowej i nie zdefiniowanej wcześniej konfiguracji.

Metoda bazująca na anomaliach może być wykorzystywana w późniejszym definiowaniu reguł dla metody opartej o sygnatury.

Skuteczność całego systemu zależy w dużym stopniu od użytej metody detekcji – każda ma jakieś zalety i wady. Niezależnie jaką metodę wykrywania ataków wykorzystuje system NIDS, jedną z podstawowych czynności instalacyjnych jest jego dostrojenie i dopasowanie do konkretnych warunków pracy. Polega to zwykle na aktywacji wybranych sygnatur i zablokowaniu innych, „nauczeniu” systemu topologii sieci oraz prawidłowym skonfigurowaniu wielu innych specyficznych parametrów. Nie można pominąć tej fazy, gdyż spowoduje to nieefektywne działanie systemu oraz dużą liczbę fałszywych alarmów.

Zapora (firewall) jest podstawowym elementem bezpieczeństwa sieci i zapewnia ochronę na poziomie obwodowym. Głównym zadaniem zapory jest zapewnienie kontroli dostępu i nie zapewnia szerokich możliwości wykrywania zagrożeń ze względu na duży ruch przez nią obsługiwany.

Słabe strony firewalla to m.in. trudności w wykrywaniu ataków zero-day, zaawansowane filtrowanie protokołów przemysłowych itp. Kolejną wadą firewalla jest brak widoczności dla ruchu wewnętrznego. Chociaż zapory ogniowe są ważną częścią infrastruktury bezpieczeństwa sieci, dopiero w połączeniu z innymi systemiani np. IPS/IDS zapewniają kompleksowe bezpieczeństwo sieci.

IDS, czyli Intrusion Detection System, to sprzętowe lub programowe rozwiązania służące do wykrywania prób ataków na infrastrukturę sieciową. W takiej sytuacji główną rolą IDS jest detekcja ataku i informowanie o tym administratora. Dopiero po połączeniu IDS z mechanizmami blokującymi ruch, powstaje kompletne rozwiązanie IPS (Intrusion Prevention System), które będzie w stanie nie tylko wykryć, ale i zablokować atak na podstawie zdefiniowanych przed administratora reguł.

IPS może wydawać się bardziej przydatny niż IDS ze względu na to, że „robi więcej”, ale pasywne monitorowanie zachowania sieci jest nadal niezwykle ważne. Często spotykanym problemem przy wdrażaniu IDS/IPS jest pojawienie się fałszywie pozytywnych ataków, więc w przypadku automatyki przemysłowej (np. między HMI a sterownikiekiem PLC) umieszczanie urządzeń aktywnie filtrujących i blokujących ruch może być ryzykowe, gdyż fałszywie zablokowany ruch doprowadzi do zatrzymania procesu. Uzasadnione jest zatem stosowanie pasywnego monitoringu. Innym przykładem mogą być stanowiska zrobotyzowane, w których modernizacja elementów jest często równoważna z koniecznością ponownej certyfikacji stanowiska. Wtedy tryp pracy offline (bez aktywnego monitorowania ruchu na urządzeniu) również może być rozwiązaniem.

W ofercie Moxa znajduje się seria Network Security Appliance

urządzeń, które powstały jako kolaboracja dwóch firm: Trend Micro oraz Moxa. Trend Micro z Japonii jest światowym liderem w dziedzinie bezpieczeństwa natomiast Moxa z Tajwanu jest jednym z wiodących producentów rozwiązań dla sieci przemysłowych, a także aplikacji komputerowych i automatyki.

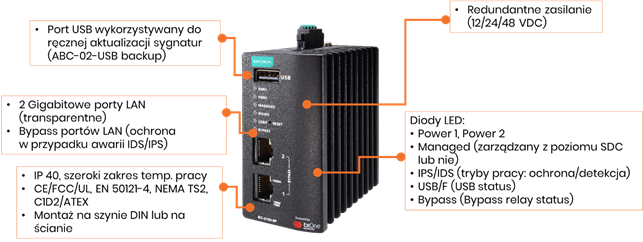

Poniżej przedstawiamy dwu-portowego IDS/IPS, który służy do ochrony kluczowych zasobów/urządzeń takich jak – sterowniki PLC, panele HMI.

Funkcje:

A jego najważniejsze cechy hardware zostały przedstawione na poniższym rysunku.

Źródła:

Korzystano m.in. z poniższych źródeł:

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-82r2.pdf

http://edu.pjwstk.edu.pl/wyklady/bsi/scb/index.html

https://www.elsevier.com/books/industrial-network-security/knapp/978-0-12-420114-9

Masz pytania? Potrzebujesz porady? Zadzwoń lub napisz do nas!