Wpis przeprowadzi Cię przez proces konfiguracji tunelu VPN na routerach LTE z serii Sparrow od Elmatic. Proces wygląda analogicznie dla modelu Sparrow NW10 oraz Sparrow NW20.

Spis treści

Wstęp

Sparrow NW10 to przemysłowy router LTE wyposażony w interfejsy Ethernet, RS-232, RS-485, 2 sloty na karty SIM i 2 złącza antenowe. Router posiada funkcję VPN, w tym wsparcie dla OpenVPN. Niewielkie wymiary urządzenia, metalowa obudowa i prosta konstrukcja sprawiają, że Sparrow NW10 jest solidnym i niezawodnym routerem dla rozwiązań przemysłowych.

Dzięki wsparciu OpenVPN, możemy skonfigurować połączenie pomiędzy sieciami LAN poprzez sieć komórkową. Funkcjonalność znajdzie zastosowanie wszędzie tam, gdy chcemy uzyskać zdalny i bezpieczny dostęp do sieci przemysłowej.

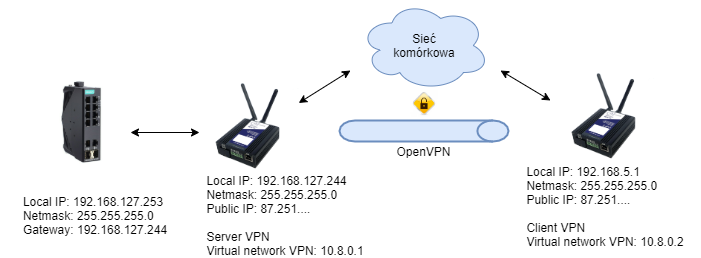

Sieć skonfigurujemy według poniższego schematu:

Połączenie VPN zostanie zestawione pomiędzy dwoma Sparrow NW10. Adresy wirtualne klienta/serwera zostaną przypisane automatycznie przy konfiguracji OpenVPN.

Generowanie certyfikatów X.509 za pomocą narzędzia Easy-RSA oraz konfiguracja OpenVPN w roli serwera na Sparrow NW10 opisaliśmy w osobnym wpisie.

Gdy mamy już wszystkie potrzebne certyfikaty oraz skonfigurowany serwer OpenVPN możemy przejść do konfiguracji klienta OpenVPN .

Uwaga: Upewnij się, że przy konfiguracji serwera, w zakładce Client Settings, w polu Common Name wpisano taką samą nazwę klienta jak przy generowaniu certyfikatu! Więcej informacji w artykule o konfiguracji serwera OpenVPN w sekcji "Konfiguracja Sparrow NW10".

Konfiguracja klienta OpenVPN

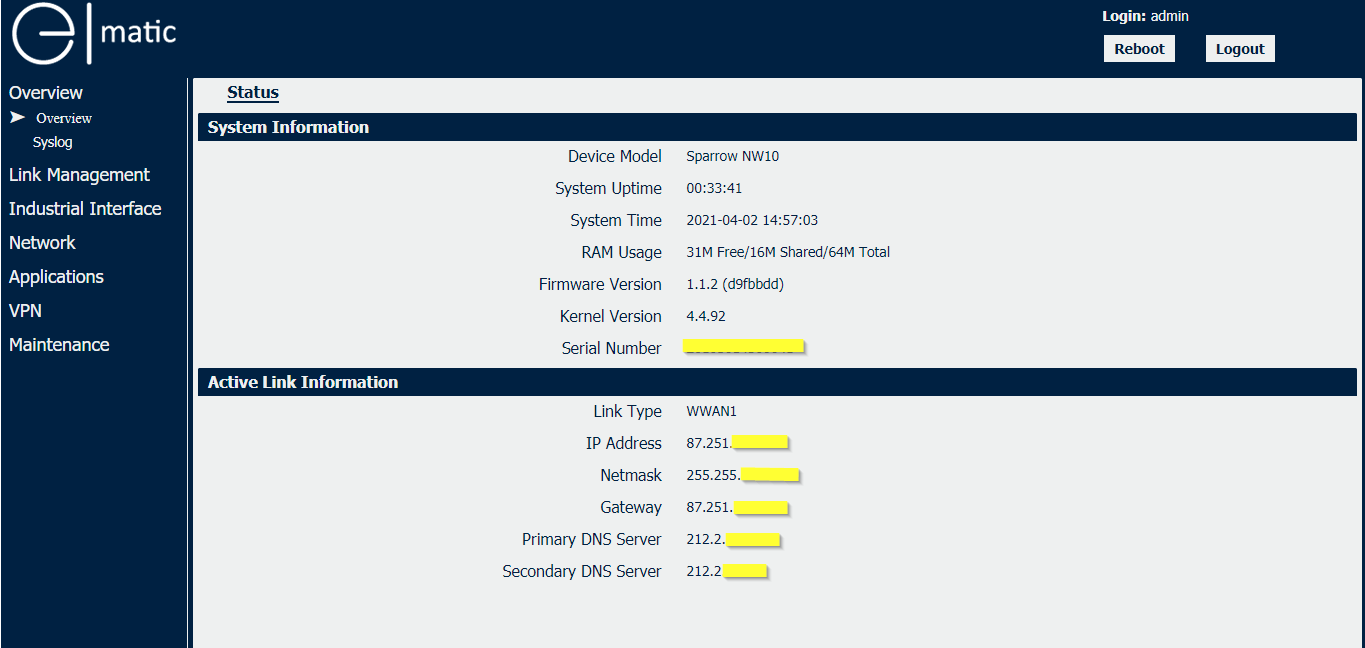

Na początku warto sprawdzić czy Sparrow ma dostęp do świata zewnętrznego poprzez sieć komórkową. Po włożeniu karty SIM i konfiguracji zakładki Link Management > Cellural, w zakładce Overview powinny pojawić się parametry sieciowe wraz z adresacją IP.

Uwaga: Jeśli adresy sieci nie pojawią się, jedną z przyczyn mogą być ustawienia APN. W ustawieniach sieci komórkowej należy odznaczyć pole Auto APN i wpisać stały adres APN zgodny z siecią komórkową operatora.

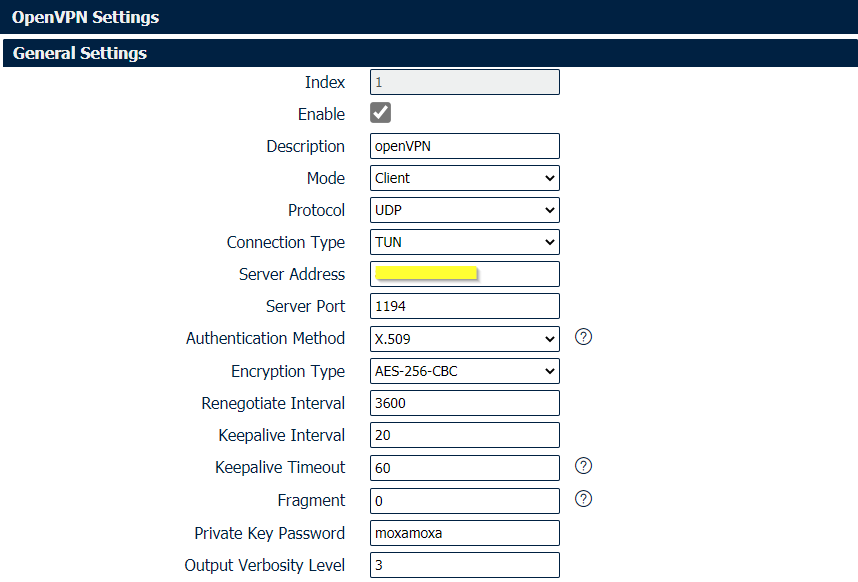

Następnie przechodzimy do zakładki VPN > OpenVPN i dodajemy nową konfigurację OpenVPN.

W General Settings określamy parametry konfiguracji:

- Mode: Client

- Protocol: UDP

- Connection Type: TUN, czyli tryb router

- Server Address: wpisujemy adres publiczny IP serwera

- Server Port: domyślnie 1194 (numer portu się zgadać z ustawieniami serwera)

- Authentication Method: wybieramy X.509

- Encryption Type: AES-256-CBC

- Parametry Keepalive, Renegotiate – zalecamy zostawić domyślne (muszą się zagadać z ustawieniami serwera)

- Output Verbosity Level: poziom szczegółowości log’ów, zalecany 3 (musi się zagadać z ustawieniami serwera)

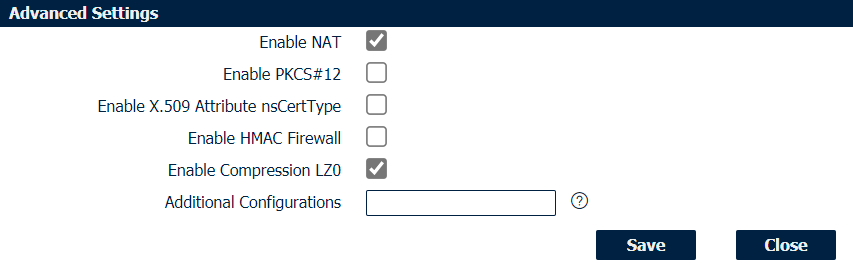

W zakładce Advance Settings zaznaczamy Enable NAT oraz Enable Compression LZ0 (opcja pozawala na kompresje transmisji).

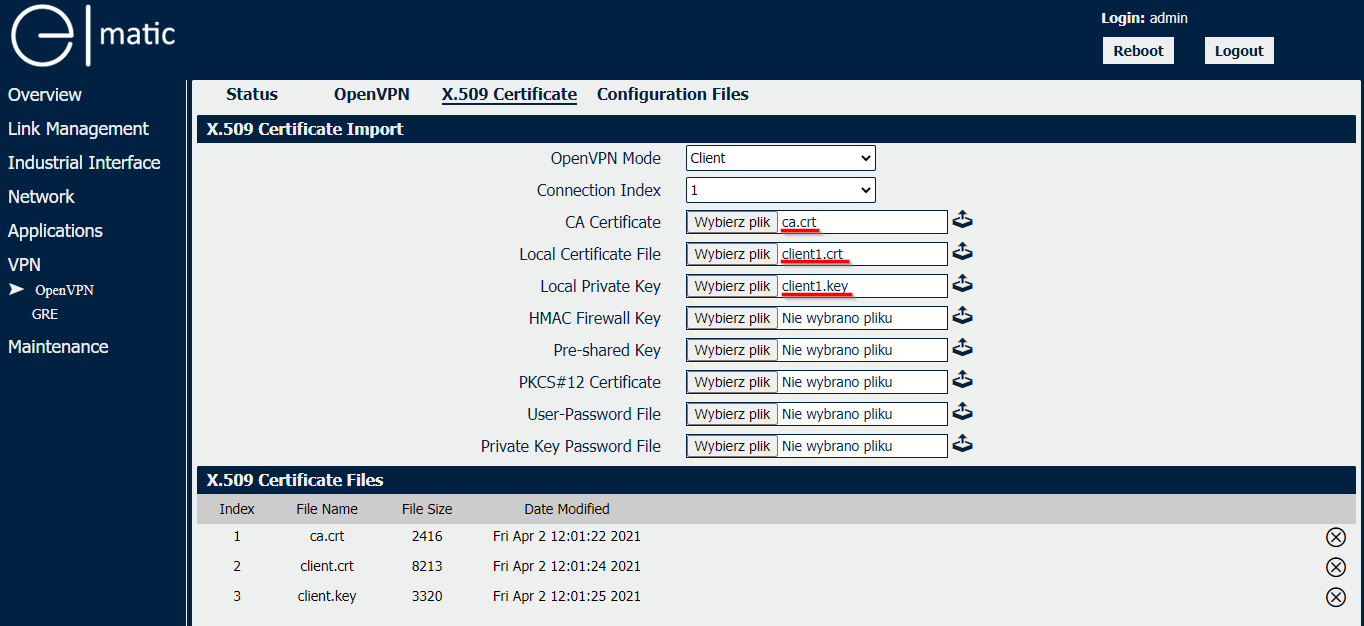

W następnym kroku przechodzimy do zakładki X.509 Certificate i dodajemy certyfikat CA, certyfikat klienta oraz klucz prywatny klienta. Po wybraniu plików, wczytujemy je do konfiguracji Sparrow, przez kliknięcie przycisków po prawej stronie. Po poprawnym wczytaniu plików, widok powinien prezentować się następująco:

Routing

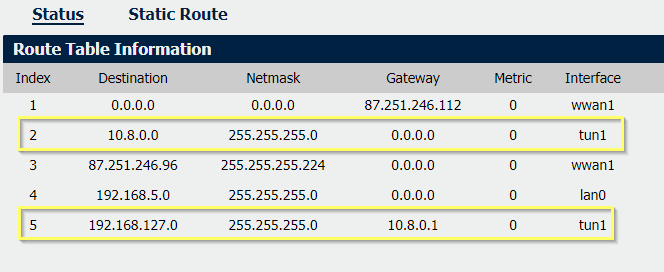

Ostatnim krokiem konfiguracji jest sprawdzenie reguł routing’u (trasowania). Przechodzimy do zakładki Network > Route.

Co istotne, adres sieci LAN serwera (tej, ko której chcemy uzyskać dostęp), powinna być przypisana do adresu wirtualnego po stronie serwera (pole Gateway). Natomiast zapytania kierowane do sieci wirtualnej 10.8.0.0/24 są przekierowywane na domyślny adres Gateway (w tym przypadku sieć komórkową).

Zaznaczone wpisy w tablicy routingu powinny pojawić się automatycznie po konfiguracji OpenVPN.

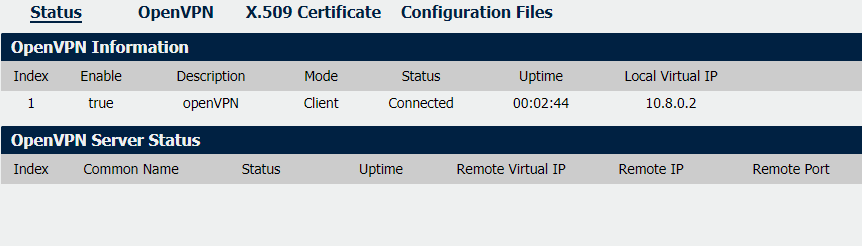

Na koniec możemy przejść do zakładki OpenVPN > Status, gdzie zobaczymy status naszego połączenia VPN z serwerem.

Test

Uwaga: Przed przystąpieniem do połączenia OpenVPN, upewnij się że data i godzina jest taka sama na obu urządzeniach.

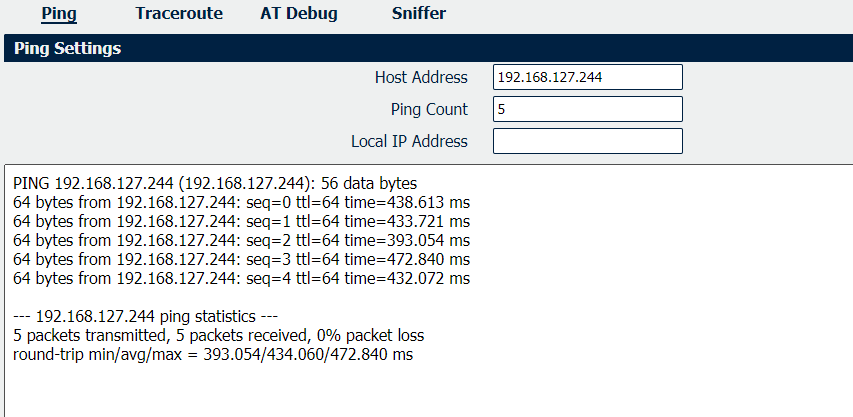

Po nawiązaniu połączenia przez OpenVPN, urządzenia z podsieci 192.168.5.0/24 powinny być widoczne w sieci 192.168.127.0/24.

Poniżej sprawdzenie (zakładka Maintenecne > Debug Tools) czy klient może nawiązać połczenie z siecią lokalną serwera.

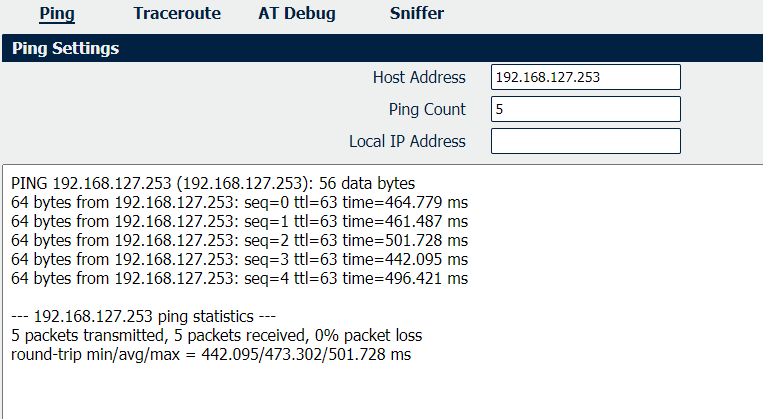

Również urządzenia z sieci lokalnej klienta powinny być widoczne po stronie serwera.

Uwaga: podczas ping’owania hostów z sieci lokalnej, upewnij się, że reguły firewall nie blokują zapytań ICMP! Jeśli firewall nie przepuszcza takich zapytań, ping’owanie hostów może okazać się niemożliwe, pomimo poprawnie skonfigurowanego połączenia VPN. W naszej konfiguracji zostawiliśmy domyślane ustawienia firewall.

Podsumowanie

Podsumowując, powyższa konfiguracja pozwoliła nam na zestawienie połączenia klient-serwer OpenVPN pomiędzy routerami komórkowymi Sparrow NW10. Dzięki takiemu połączeniu możemy zapewnić sobie zdalny dostęp do lokalnej sieci poprzez szyfrowany tunel VPN.

Z kwestii bezpieczeństwa, upewnij się, że:

- domyślne hasło do konsoli webowej zostało zmienione

- wyłączono możliwość zdalnego dostępu przez HTTP, oraz inne protokoły, których nie będziemy używać (zakładka Maintenance > System > Security)

- ustawiono reguły firewall (jeśli konieczne)

- upewnij się, że certyfikaty CA, serwera, klienta, klucze prywatne są przechowywane w bezpiecznym miejscu, do którego nie mają dostępu niepowołane osoby